«Няши» и «крысы»: возвращение бэкдора DCRat

МЕНЮ

Главная страница

Поиск

Регистрация на сайте

Помощь проекту

Архив новостей

ТЕМЫ

Новости ИИ

Городские сумасшедшие

ИИ в медицине

ИИ проекты

Искусственные нейросети

Искусственный интеллект

Слежка за людьми

Угроза ИИ

ИИ теория

Компьютерные науки

Машинное обуч. (Ошибки)

Машинное обучение

Машинный перевод

Нейронные сети начинающим

Психология ИИ

Реализация ИИ

Реализация нейросетей

Создание беспилотных авто

Трезво про ИИ

Философия ИИ

Генетические алгоритмы

Капсульные нейросети

Основы нейронных сетей

Промпты. Генеративные запросы

Распознавание лиц

Распознавание образов

Распознавание речи

Творчество ИИ

Техническое зрение

Чат-боты

Авторизация

2025-03-18 11:41

С начала года мы фиксируем в нашей телеметрии новую волну активности по распространению бэкдора DCRat, платный доступ к которому предоставляет группа злоумышленников в рамках модели MaaS (Malware-as-a-Service). Помимо этого, группа также обеспечивает поддержку зловреда и настраивает инфраструктуру для размещения командных серверов.

Распространение

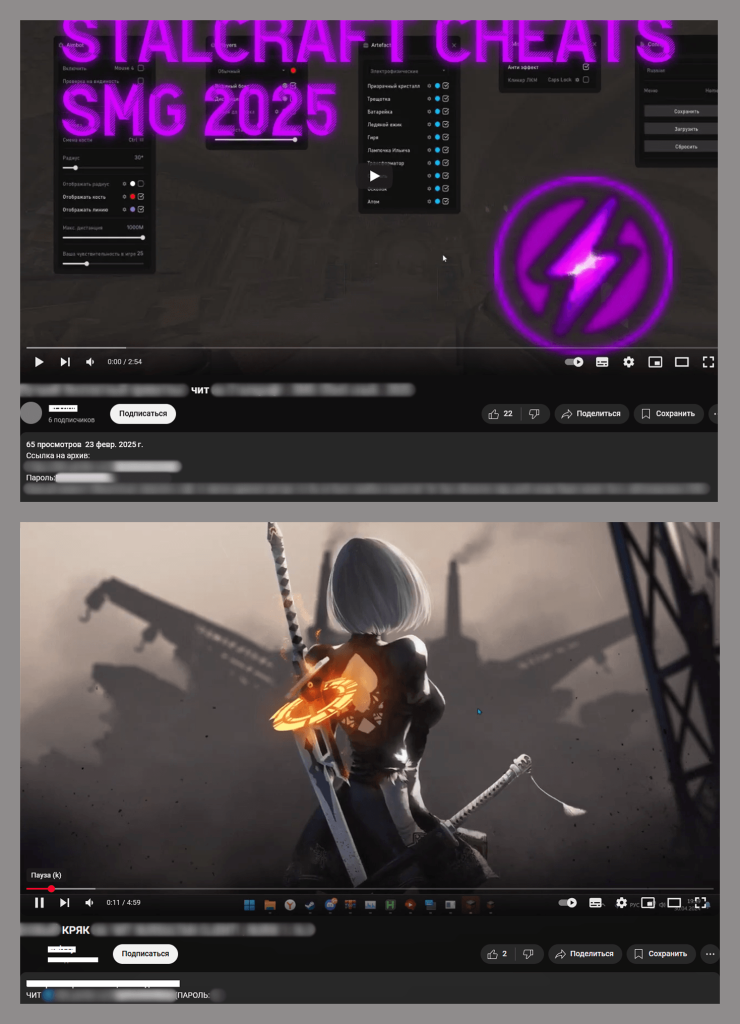

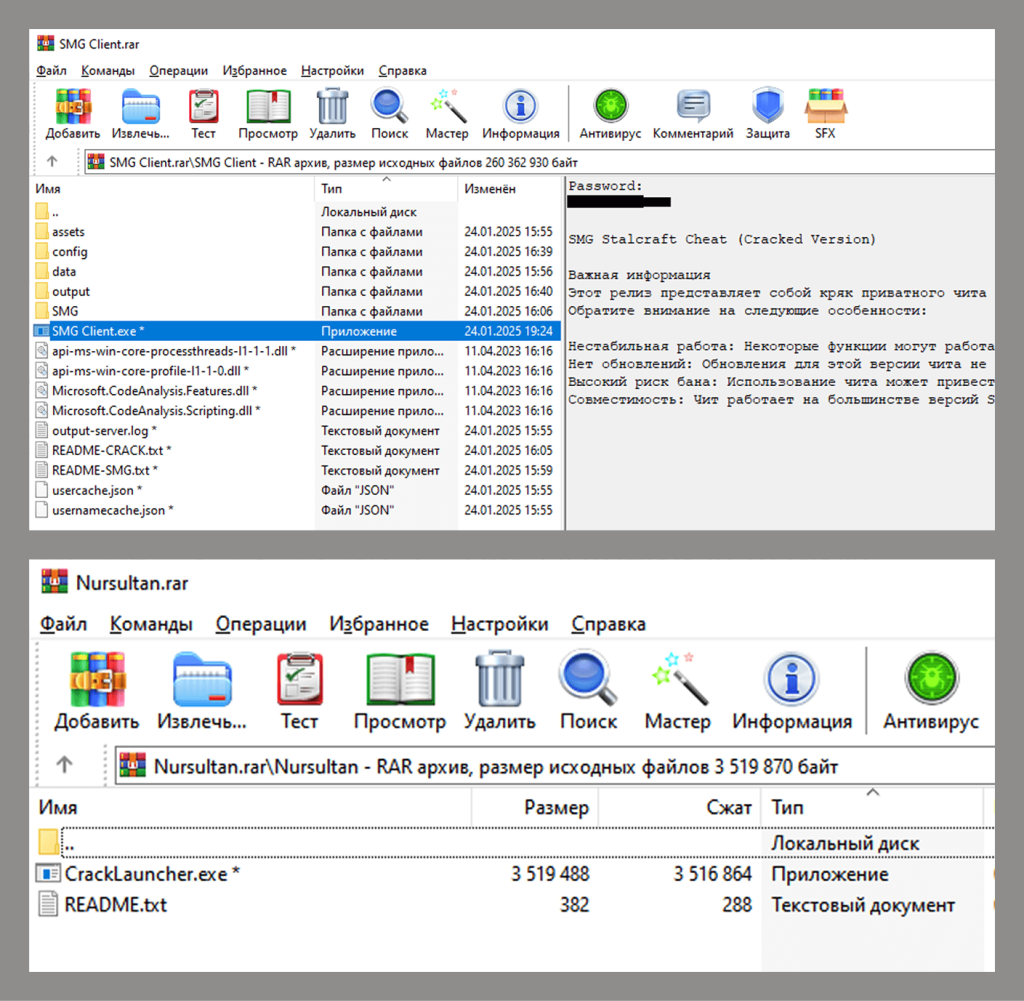

Бэкдор DCRat распространяется через видеохостинг YouTube. Атакующие создают поддельные аккаунты либо используют украденные и загружают видеоролики, которые рекламируют различные читы, кряки, игровых ботов и другое аналогичное ПО. В описание видеоролика злоумышленники добавляют ссылку на скачивание якобы рекламируемого продукта. Она ведет на легитимный файлообменник, в котором находится запароленный архив, — пароль от него также указывается в описании под видео.

Вместо игрового ПО в этих архивах содержится образец троянца DCRat, а также мусорные файлы и папки для усыпления бдительности жертвы.

Бэкдор

Распространяемый таким образом бэкдор относится к семейству троянцев удаленного доступа DCRat, или Dark Crystal RAT (Remote Access Trojan), которое известно с 2018 года. Троянец также способен загружать дополнительные модули, значительно расширяющие его функциональность. За весь период существования бэкдора нам удалось получить и проанализировать 34 различных плагина, наиболее опасными функциями которых являются запись нажатий клавиш, доступ к веб-камере, скачивание файлов и эксфильтрация паролей.

Инфраструктура

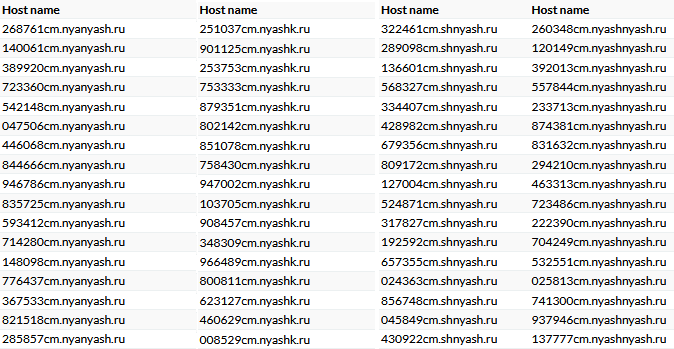

Для поддержки инфраструктуры злоумышленники регистрируют домены второго уровня (чаще всего в зоне RU) и на их основе создают домены третьего уровня, которые используются в качестве командных серверов. С начала года группа зарегистрировала как минимум 57 новых доменов второго уровня, пять из которых уже обслуживают более сорока доменов третьего уровня.

Отличительной чертой исследуемой кампании являются такие слова, используемые в доменах второго уровня вредоносной инфраструктуры, как nyashka, nyashkoon, nyashtyan и т. д. Пользователи, увлекающиеся японской поп-культурой, легко опознают в этих доменных именах сленг, используемый в фанатском сообществе. Среди поклонников аниме и манги слово «няша» стало синонимом слов «милый» и «любимый», и именно оно встречается в доменах второго уровня наиболее часто.

Жертвы

Судя по данным нашей телеметрии, полученным с начала 2025 года, образцы DCRat, которые используют такие домены в качестве командных серверов, в 80% случаев загружались на устройства российских пользователей. Также со зловредом столкнулось небольшое количество пользователей из Беларуси, Казахстана и Китая.

Заключение

Продукты «Лаборатории Касперского» детектируют описанные в статье образцы с вердиктом Backdoor.MSIL.DCRat.

Отметим, что мы также встречаем кампании, в которых через запароленные архивы распространяется и другое вредоносное ПО: стилеры, майнеры, загрузчики, поэтому настоятельно рекомендуем скачивать игровые продукты только из доверенных источников.

Источник: securelist.ru