Атака BadRAM обходит защиту AMD и позволяет получить доступ к облачным секретам

МЕНЮ

Главная страница

Поиск

Регистрация на сайте

Помощь проекту

Архив новостей

ТЕМЫ

Новости ИИ

Городские сумасшедшие

ИИ в медицине

ИИ проекты

Искусственные нейросети

Искусственный интеллект

Слежка за людьми

Угроза ИИ

Компьютерные науки

Машинное обуч. (Ошибки)

Машинное обучение

Машинный перевод

Нейронные сети начинающим

Психология ИИ

Реализация ИИ

Реализация нейросетей

Создание беспилотных авто

Трезво про ИИ

Философия ИИ

Генетические алгоритмы

Капсульные нейросети

Основы нейронных сетей

Распознавание лиц

Распознавание образов

Распознавание речи

Творчество ИИ

Техническое зрение

Чат-боты

Авторизация

2024-12-18 12:23

Группа ученых представила новую атаку BadRAM, которая использует оборудование стоимостью около 10 долларов для взлома AMD SEV-SNP (Secure Encrypted Virtualization-Secure Nested Paging), защищающего память виртуальных машин. В первую очередь BadRAM представляет угрозу для процессоров, которые используются облачных средах, где активен SEV-SNP.

Авторами BadRAM выступает сводная группа экспертов из Левенского католического университета, Университета Любека и Бирмингемского университета.

С релизом процессора Epyc 7003 в продуктах AMD появилась защита SEV-SNP. Эта технология использует криптографические средства для подтверждения того, что виртуальная машина не была скомпрометирована каким-либо бэкдором, который мог установить человек, имеющий физический доступ к оборудованию. В случае если виртуальная машина взломана, криптографическая аттестация не будет пройдена, а администратор виртуальной машины немедленно получит уведомление о компрометации.

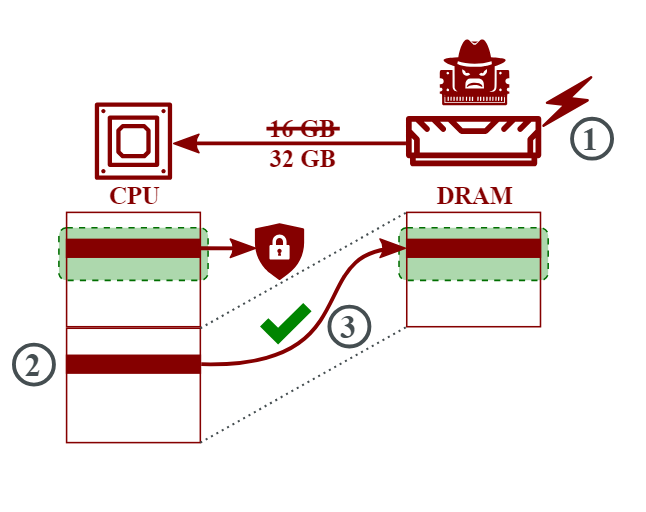

Атака BadRAM позволяет злоумышленнику, который имеет физический доступ к серверу, использовать оборудованием стоимостью около 10 долларов (в некоторых случаях хватит только софта) и вынудить модули памяти DDR4 или DDR5 сообщать при загрузке неверные данные об объеме доступной памяти. В итоге это приведет к тому, что SEV-SNP «не заметит», что виртуальная машина полностью скомпрометирована.

«BadRAM полностью подрывает доверие к новейшей технологии AMD Secure Encrypted Virtualization (SEV-SNP), которая широко используется крупнейшими облачными провайдерами, включая Amazon AWS, Google Cloud и Microsoft Azure, — пишут исследователи. — С BadRAM мы исследуем риски безопасности, связанные с “плохой” оперативной памятью — модулями памяти, которые намеренно предоставляют процессору ложную информацию во время запуска. Мы демонстрируем, как с помощью BadRAM злоумышленники могут подделать критически важные отчеты об аттестации и внедрить необнаружимые бэкдоры в любую ВМ, защищенную SEV».

В своем докладе специалисты объясняют, что современные компьютеры все чаще используют шифрование для защиты конфиденциальных данных в DRAM. И SEV от AMD — это технология, которая стоит на страже конфиденциальности и доверия в сфере облачных вычислений, шифруя память виртуальных машин и изолируя ее от потенциальных злоумышленников.

«Мы обнаружили, что вмешательство в работу чипа SPD (Serial Presence Detect) в модулях DRAM позволяет злоумышленникам обойти защиту SEV, включая последнюю версию SEV-SNP. Потратив менее 10 долларов на покупку готового оборудования, мы смогли обманом вынудить процессор предоставить доступ к зашифрованной памяти. Атака BadRAM позволяет полностью скомпрометировать экосистему AMD SEV и подделать отчеты аттестации, что позволяет внедрять бэкдоры в любую ВМ, защищенную SEV».

Упомянутый чип SPD расположен на поверхности DIMM. Он отвечает за предоставление BIOS базовой информации о доступной памяти и, по сути, идентифицирует модуль для другого оборудования. Однако BadRAM вынуждает SPD сообщать о вдвое большой емкости, чем на самом деле.

Для этого злоумышленники понадобится лишь один раз подключить специально запрограммированный Raspberry Pi к чипу SPD на несколько минут. Хуже того, некоторые DIMM позволяют внести изменения даже без аппаратного вмешательства, с помощью одного лишь софта. Дело в том, что некоторые поставщики DRAM оставляют чип SPD разблокированным. Например, исследователи выявили по меньше мере два модуля DDR4 DIMM от Corsair, «которые оставляют базовую конфигурацию полностью незащищенной, что может подвергать их софтверными BadRAM-атакам».

В итоге чип SPD будет подделывать данные о доступном объеме памяти. После этого злоумышленник должен будет настроить ОС сервера таким образом, чтобы она игнорировала «фантомную память», о которой сообщает взломанный чип SPD.

Специальный скрипт, который эксперты разработали специально для BadRAMа-атак, позволяет быстро обнаруживать в памяти места расположения таких фантомных битов. В результате злоумышленник получает доступ к областям памяти, которые должны быть защищены SEV-SNP и недоступны, и может осуществлять чтение и запись из этих областей.

Таким образом, якобы удваивая размер установленного модуля DRAM, исследователи обманули процессор, заставив его использовать «фантомные» биты адресации. Это приводит к тому, что два разных физических адреса могут ссылаться на одно и то же место в DRAM.

Представители AMD уже сообщили о выпуске обновлений, устраняющих проблему BadRAM. Известно, что уязвимость получила идентификаторы CVE-2024-21944 и AMD-SB-3015 (5,3 балла по шкале CVSS) и представляет угрозу для процессоров AMD Epyc 3-го и 4-го поколений.

«AMD полагает, что для эксплуатации обнаруженной уязвимости злоумышленнику требуется либо физический доступ к системе, либо доступ к ядру операционной системы в системе с разблокированными модулями памяти, либо установка кастомизированного вредоносного BIOS», — говорится в заявлении компании.

Кроме того, в AMD рекомендуют использовать модули памяти с блокировкой Serial Presence Detect (SPD), а также не забывать о необходимости физической защиты важных систем.

Источник: xakep.ru