Написанная ИИ малварь используется в таргетированных атаках

МЕНЮ

Главная страница

Поиск

Регистрация на сайте

Помощь проекту

Архив новостей

ТЕМЫ

Новости ИИ

Городские сумасшедшие

ИИ в медицине

ИИ проекты

Искусственные нейросети

Искусственный интеллект

Слежка за людьми

Угроза ИИ

Компьютерные науки

Машинное обуч. (Ошибки)

Машинное обучение

Машинный перевод

Нейронные сети начинающим

Психология ИИ

Реализация ИИ

Реализация нейросетей

Создание беспилотных авто

Трезво про ИИ

Философия ИИ

Генетические алгоритмы

Капсульные нейросети

Основы нейронных сетей

Распознавание лиц

Распознавание образов

Распознавание речи

Творчество ИИ

Техническое зрение

Чат-боты

Авторизация

2024-09-28 12:01

Аналитики HP Wolf Security изучили недавние атаки, направленные на французских пользователей, и обнаружили, что для распространения малвари AsyncRAT используется вредоносный код, явно созданный при помощи ИИ.

Ранее ИБ-специалисты уже предупреждали о том, что киберпреступники могут использовать генеративный ИИ для создания убедительных фишинговых писем, голосовых дипфейков и других не слишком легальных задач.

Кроме того, дело уже дошло и до использования ИИ для разработки малвари. Так, весной текущего года исследователи из компании Proofpoint предупреждали, что для распространения инфостилера Rhadamanthys применяется PowerShell-скрипт, вероятно, созданный при помощи LLM.

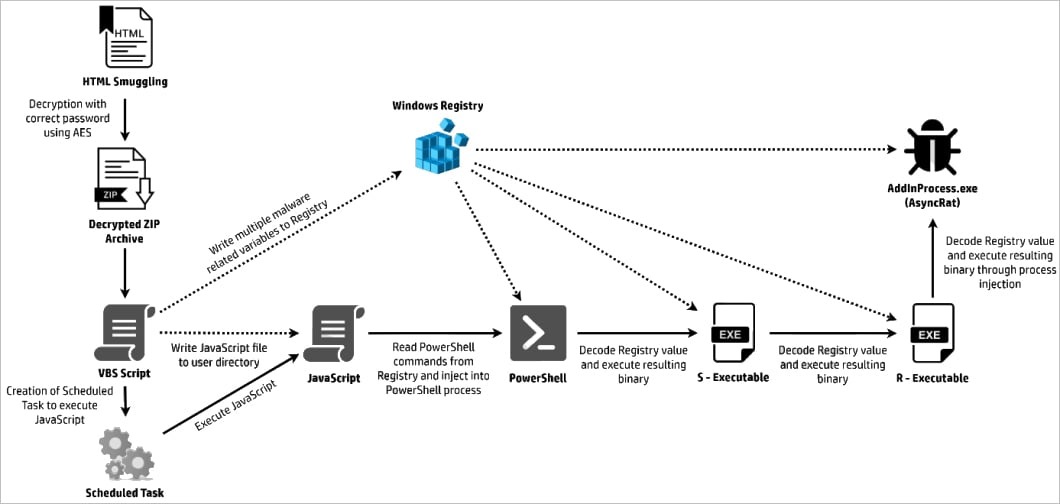

Новый похожий случай в начале июня зафиксировали специалисты HP Wolf Security. В рамках этой вредоносной кампании, нацеленной на французских пользователей, хакеры применяли технику HTML smuggling.

Атаки начинались с обычных фишинговых писем, содержащих приманку в виде некой счет-фактуры в формате зашифрованного HTML-вложения.

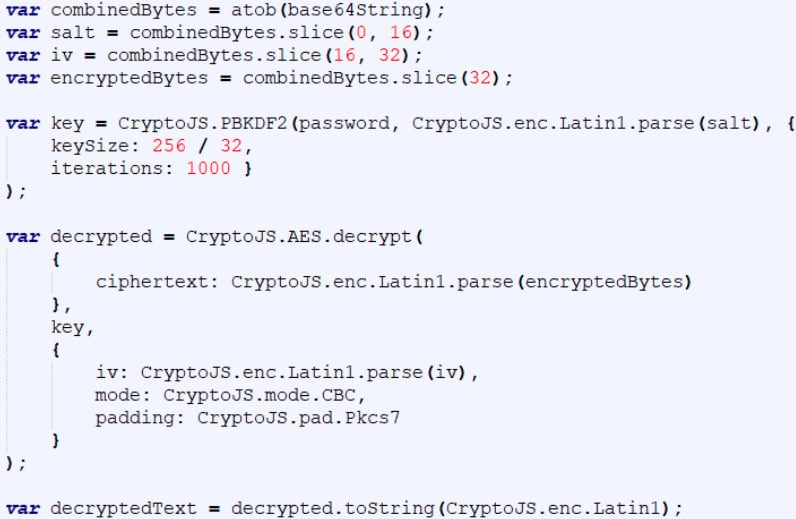

«В данном случае злоумышленники внедрили ключ AES в JavaScript внутри вложения. Такое встречается нечасто, и это была основная причина, по которой мы обратили внимание на эту угрозу», — поясняют специалисты и добавляют, что обойти шифрование удалось с помощью обычного брутфорса, так как было известно, что расшифрованный файл должен быть ZIP-архивом.

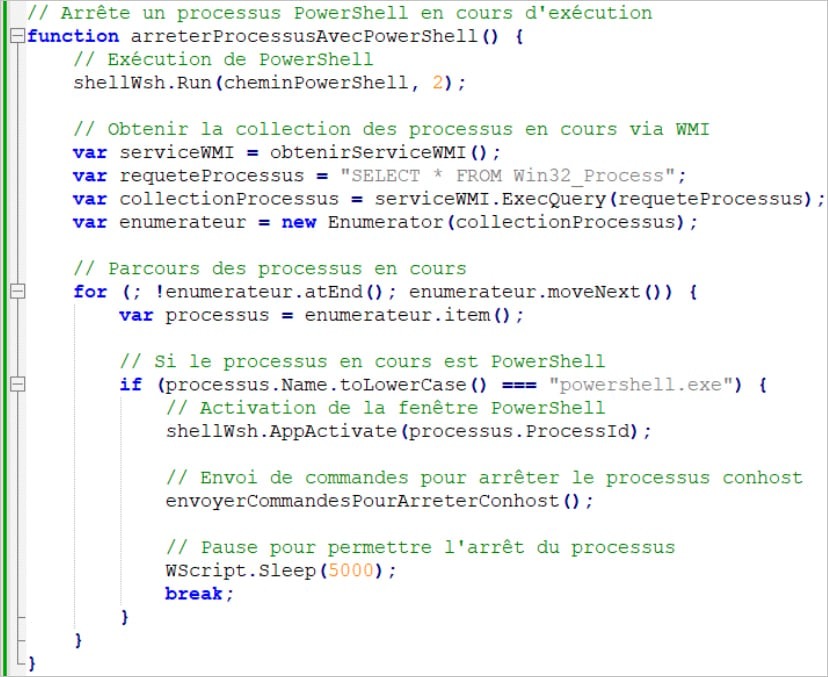

Расшифрованное вложение содержало VBScript, после изучения которого выяснилось, что «злоумышленник тщательно закомментировал и структурировал весь код», что редко случается, если над кодом работал человеком (злоумышленники обычно стремятся скрыть, как работает их малварь). VBScript предназначался для закрепления на зараженной машине, создавая запланированные задачи и новые ключи в реестре Windows.

«Эти комментарии подробно описывали, для чего именно предназначен код. Так обычно делают генеративные ИИ-сервисы, когда предоставляют примеры кода с пояснениями», — пишут эксперты.

Также на работу ИИ, по словам специалистов, указывала структура скриптов, комментарии к каждой строке, а также выбор французского языка для имен функций и переменных.

В итоге в систему жертвы загружался и выполнялся AsyncRAT. Это свободно распространяемая малварь с открытым исходным кодом, которая позволяет перехватывать нажатия клавиш, обеспечивает зашифрованное соединение с машиной пострадавшего, а также может скачивать дополнительные полезные нагрузки.

Исследователи заключают, что генеративный ИИ может помочь низкоквалифицированным преступникам за считанные минуты написать вредоносное ПО и адаптировать его для атак на разные платформы (Linux, macOS, Windows и так далее). И даже если опытные злоумышленники не используют ИИ для фактической разработки, они могут применять его для ускорения работы.

Источник: xakep.ru