Хакеры использовали пробельные символы Брайля для атак на пользователей Windows

МЕНЮ

Главная страница

Поиск

Регистрация на сайте

Помощь проекту

Архив новостей

ТЕМЫ

Новости ИИ

Городские сумасшедшие

ИИ в медицине

ИИ проекты

Искусственные нейросети

Искусственный интеллект

Слежка за людьми

Угроза ИИ

Компьютерные науки

Машинное обуч. (Ошибки)

Машинное обучение

Машинный перевод

Нейронные сети начинающим

Психология ИИ

Реализация ИИ

Реализация нейросетей

Создание беспилотных авто

Трезво про ИИ

Философия ИИ

Генетические алгоритмы

Капсульные нейросети

Основы нейронных сетей

Распознавание лиц

Распознавание образов

Распознавание речи

Творчество ИИ

Техническое зрение

Чат-боты

Авторизация

2024-09-21 11:33

Недавно исправленная уязвимость спуфинга MSHTML в Windows (CVE-2024-43461), теперь отмечена как использующаяся в атаках. Дело в том, что хак-группа Void Banshee применяла ее в своих операциях, используя символы из Unicode-блока шрифта Брайля для маскировки вредоносных файлов под PDF.

Уязвимость была устранена в рамках сентябрьского вторника обновлений, но на тот момент Microsoft не сообщала, что проблема уже используется хакерами. Бюллетень, посвященный проблеме CVE-2024-43461, был обновлен этой информацией только в конце прошлой недели.

Проблема была обнаружена специалистами Trend Micro Zero Day Initiative (ZDI), которые и сообщали, что уязвимость использовалась в 0-day атаках группировкой Void Banshee, которая применяла CVE-2024-43461 для развертывания инфостилера.

Напомним, что в июле 2024 года исследователи Check Point Research и Trend Micro уже рассказывали об атаках Void Banshee, в которых использовались уязвимость нулевого дня в Windows MSHTML. Таким образом хакеры распространяли инфостилер Atlantida, используемый для кражи паролей, файлов аутентификации и данных криптовалютных кошельков с зараженных устройств.

В этих атаках использовали 0-day CVE-2024-38112 (исправлена в июле) и CVE-2024-43461 (исправлена в этом месяце), объединенные в цепочку.

Баг CVE-2024-38112 обнаружил специалист Check Point Research Хайфей Ли (Haifei Li), который объяснял, что проблема используется хакерами при помощи специально подготовленных файлов интернет-ярлыков (.url), чтобы вынудить Windows открывать вредоносные сайты в Internet Explorer, а не в Microsoft Edge.

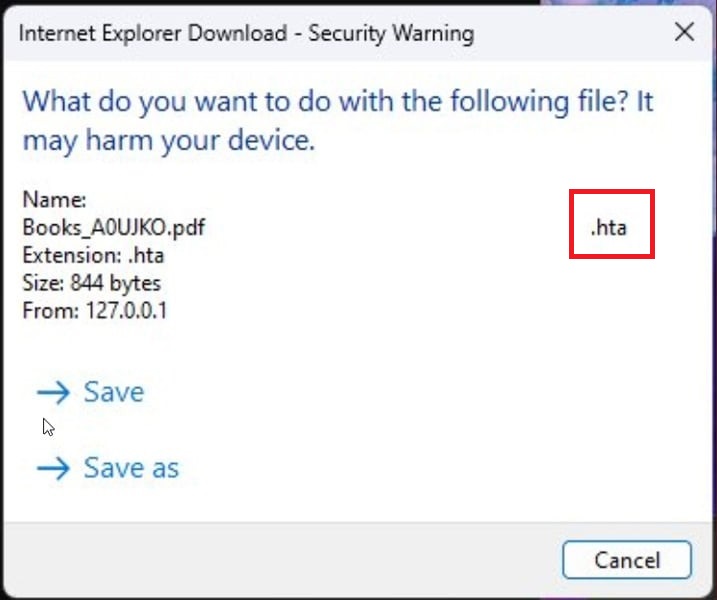

Все это использовалось для загрузки вредоносного HTA-файла, который предлагалось открыть пользователю. После открытия запускался вредоносный скрипт, который устанавливал на машину жертвы стилер Atlantida.

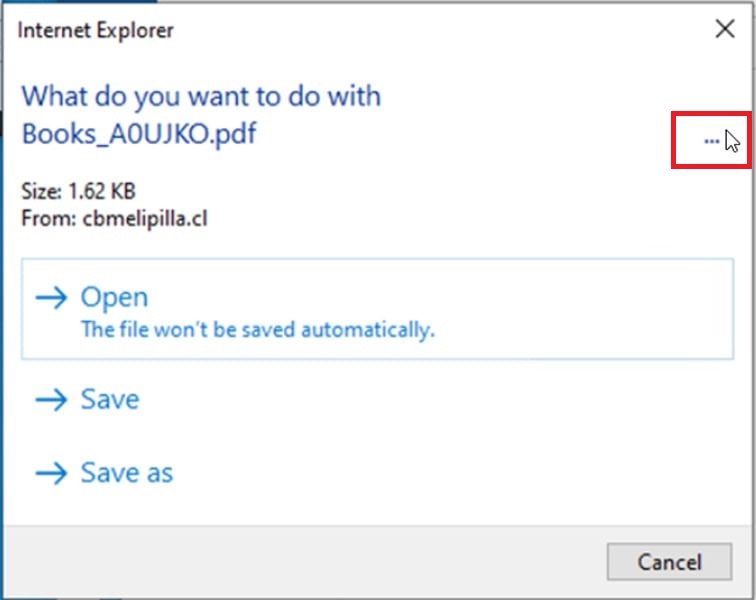

Как стало известно теперь, с упомянутыми файлами HTA использовался и другой 0-day баг — CVE-2024-43461, который скрывал расширение HTA и маскировал вредоносный файл под PDF, когда Windows спрашивала пользователя о том, следует ли его открывать.

Как рассказывает эксперт ZDI Питер Гирнус (Peter Girnus), уязвимость CVE-2024-43461 использовалась в атаках для провоцирования проблемы CWE-451 (искажение важной информации в пользовательском интерфейсе) в именах файлов HTA. Дело в том, что имена файлов содержали 26 пробельных символов Брайля (%E2%A0%80, U+2800, Braille Pattern Blank), чтобы скрыть расширение .hta.

Так, имя файла начиналось как PDF, но затем шли 26 пробельных символов Брайля, и только после этого следовало окончательное расширение .hta:

Books_A0UJKO.pdf%E2%A0%80%E2%A0%80%E2%A0%80%E2%A0%80%E2%A0%80%E2%A0%80% E2%A0%80%E2%A0%80%E2%A0%80%E2%A0%80%E2%A0%80%E2%A0%80%E2%A0%80%E2%A0%80% E2%A0%80%E2%A0%80%E2%A0%80%E2%A0%80%E2%A0%80%E2%A0%80%E2%A0%80%E2%A0%80% E2%A0%80%E2%A0%80%E2%A0%80%E2%A0%80.hta

В результате, когда Windows пытается открыть такой файл, пробельные символы Брайля вытесняют расширение HTA за пределы пользовательского интерфейса, и все ограничивается строкой «...». Из-за этого файлы HTA выглядят как файлы PDF, что повышает вероятность их открытия жертвой.

После патча для CVE-2024-43461 пробельные символы не удаляются, однако теперь Windows отображает фактическое расширение .hta в подсказках.

Источник: xakep.ru