Эксперты Google разоблачили сложную хакерскую кампанию против пользователей Windows и Android

МЕНЮ

Главная страница

Поиск

Регистрация на сайте

Помощь проекту

Архив новостей

ТЕМЫ

Новости ИИ

Городские сумасшедшие

ИИ в медицине

ИИ проекты

Искусственные нейросети

Искусственный интеллект

Слежка за людьми

Угроза ИИ

Компьютерные науки

Машинное обуч. (Ошибки)

Машинное обучение

Машинный перевод

Нейронные сети начинающим

Психология ИИ

Реализация ИИ

Реализация нейросетей

Создание беспилотных авто

Трезво про ИИ

Философия ИИ

Генетические алгоритмы

Капсульные нейросети

Основы нейронных сетей

Распознавание лиц

Распознавание образов

Распознавание речи

Творчество ИИ

Техническое зрение

Чат-боты

Авторизация

2021-01-20 03:33

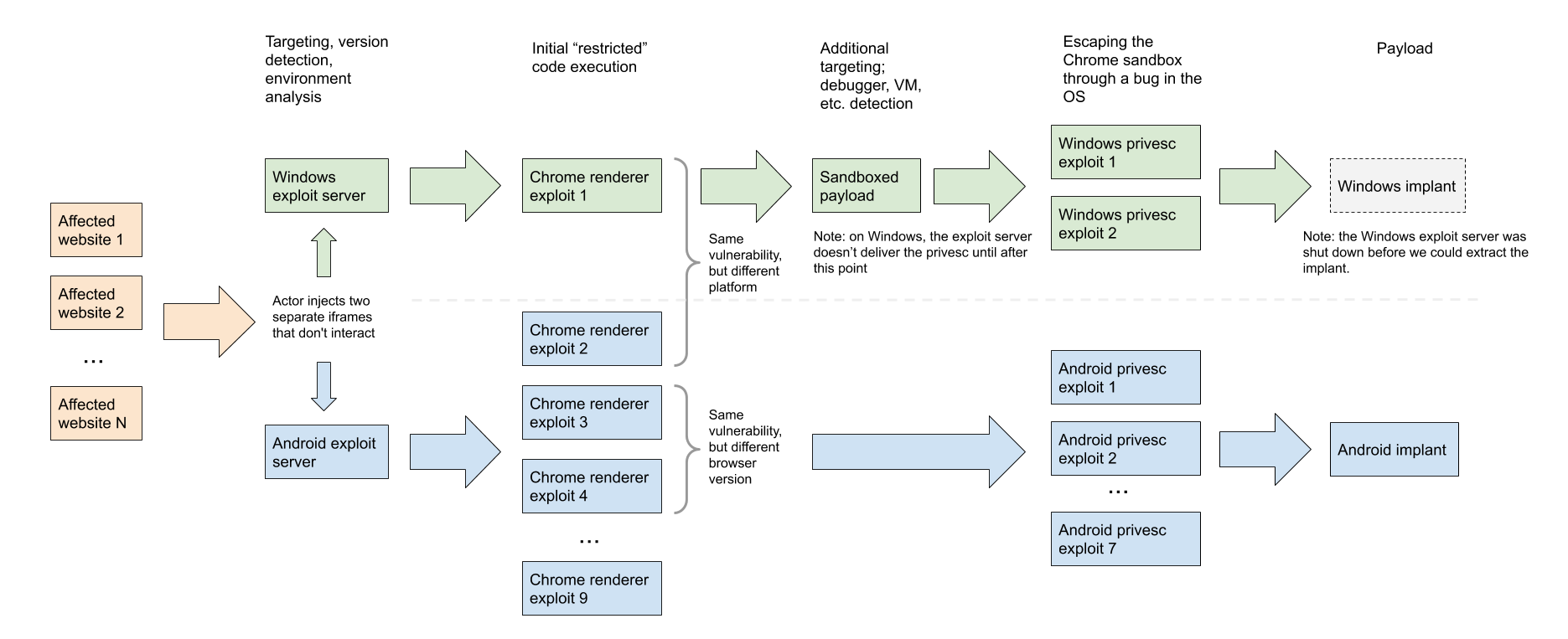

Компания Google опубликовал большой отчет, в котором подробно описывала сложную хакерскую операцию, обнаруженную еще в начале 2020 года. Кампания была нацелена на пользователей Android и Windows, и злоумышленники использовали для атак четыре уязвимости нулевого дня.

Исследователи рассказывают, что обнаруженные ими атаки проводились с двух эксплоит-серверов (один для Android, другой для Windows) и использовали технику watering hole («водопой»). Такие атаки названы по аналогии с тактикой хищников, которые охотятся у водопоя, поджидая добычу — животных, пришедших напиться. Этим термином обозначают атаки, в ходе которых злоумышленники внедряют на легитимные сайты вредоносный код, который перенаправляет посетителей туда, куда нужно хакерам.

Оба сервера использовали уязвимости в Google Chrome, чтобы закрепиться на устройствах жертв. После этого злоумышленники разворачивали эксплоит на уровне ОС, чтобы получить больший контроль над зараженным устройством.

Цепочки эксплоитов злоумышленников представляли собой комбинации из уязвимостей нулевого дня, а также других, свежих, но уже исправленных разработчиками проблем. Так, четыре ошибки в Google Chrome были связаны с рендерером, а одна из них на момент обнаружения представляла собой 0-day. В Windows хакеры эксплуатировали две уязвимости нулевого дня, позволявших осуществить побег из песочницы. Кроме того, у атакующих был «набор для повышения привилегий», состоящий из широко известных эксплоитов для известных уязвимостей в Android. При этом специалисты отмечают, что 0-day уязвимости в Android хакеры, скорее всего, использовали тоже, просто не хранили эксплоиты для них на обнаруженном сервере.

Четыре вышеупомянутых 0-day бага, это:

- CVE-2020-6418— уязвимость Chrome в TurboFan (исправлено в феврале 2020 года) ;

- CVE-2020-0938— уязвимость шрифтов в Windows (исправлено в апреле 2020 года);

- CVE-2020-1020— уязвимость шрифтов в Windows (исправлено в апреле 2020 года);

- CVE-2020-1027— уязвимость в Windows CSRSS (исправлено в апреле 2020 года).

Цепочки эксплоитов злоумышленников специалисты описывают как инструменты, «разработанные для повышения эффективности и гибкости благодаря своей модульности».

«Это хорошо спроектированный, сложный код с множеством новых методов эксплуатации, серьезным логированием, сложными и рассчитанными методами постэксплуатации, а также большим количеством антианалитических и целевых проверок. Мы считаем, что эти цепочки эксплоитов спроектировали и разработали группы экспертов», — гласит отчет.

К сожалению, Google пока не сообщает никаких подробностей ни о самих злоумышленниках, ни о жертвах, на которых те нацеливались.

Источник: xakep.ru