«Выдергиваете и сжигаете»

МЕНЮ

Искусственный интеллект

Поиск

Регистрация на сайте

Помощь проекту

ТЕМЫ

Новости ИИ

Голосовой помощник

Городские сумасшедшие

ИИ в медицине

ИИ проекты

Искусственные нейросети

Слежка за людьми

Угроза ИИ

Компьютерные науки

Машинное обуч. (Ошибки)

Машинное обучение

Машинный перевод

Реализация ИИ

Реализация нейросетей

Создание беспилотных авто

Трезво про ИИ

Философия ИИ

Генетические алгоритмы

Капсульные нейросети

Основы нейронных сетей

Распознавание лиц

Распознавание образов

Распознавание речи

Техническое зрение

Чат-боты

Авторизация

2018-12-23 14:18

Как устроена первая в России линия межбанковской квантовой связи

Вчера стало известно о том, что 31 мая физики протестировали первую российскую банковскую линию квантовой связи. Мы отправились в лаборатории Российского Квантового Центра, чтобы поговорить и узнать, на что похожи криптографические системы. В этом нам помогли глава проекта РКЦ по квантовой криптографии Юрий Курочкин и младший научный сотрудник РКЦ Александр Дуплинский.

В лаборатории квантовой криптографии стоит рабочая атмосфера — около десяти человек работают за компьютерами, в центре помещения стоит оптический стол с завитками оптоволокна на нем. Нити оптоволокна прикрепляются к непонятным устройствам, как я предполагаю — всевозможным делителям пучков и поляризаторам. Меня в шутку представляют лаборатории: «N+1, знакомьтесь, лучшая в мире группа по квантовой криптографии. Лучшая в мире группа по квантовой криптографии — это научно-популярное издание N+1».

N+1: Наверное, всем известно, что такое шифрование. В детстве все передавали записки, в которых одни буквы заменялись другими. Понятно, что «взрослые» шифры устроены сложнее, к тому же еще с начала XX существуют абсолютно стойкие классические шифры — одноразовые блокноты. Возникает вопрос — а зачем тогда нужно квантовое шифрование?

Юрий Курочкин: Эта история очень напоминает гонку вооружений: появлялись новые шифры, потом их взламывали, потом появлялись новые шифры, которые казались более надежными, потом их снова взламывали. Наконец, в XX веке Клод Шеннон доказал, что существует принципиально невзламываемый шифр. Если использовать случайный ключ, равный по длине сообщению, и известный только передатчику и приемнику, то взломать сообщение невозможно.

Показать это очень легко на примере одного передаваемого бита — единицей или нулем. Сложим его по модулю два [используя операцию XOR — прим. редактора] с ключом — случайно выбранной единицей или нулем. В результате, зная только итог сложения, мы не можем сказать, что у нас было изначально: единица или ноль. Мы не можем различить сообщение и ключ, так как мы не знаем ни ключа, ни сообщения.

Это умозрительное описание, но, конечно, под ним есть строгие формулы, которые доказывают, что шифрование с одноразовыми блокнотами не взламывается.

N+1: Правильно ли я понимаю, что если мы путем перебора ключей будем пытаться расшифровать сообщение, то мы получим все возможные сообщения данной длины?

Ю.К.: Абсолютно верно. Представьте себе, что в сообщении ноль — «идите на север», а единица — «идите на юг». Теперь мы взяли и зашифровали это одноразовым блокнотом, в котором тоже есть нули и единицы. Перехватчик получает зашифрованные сообщения и перебором получает два возможных ответа — «идите на север» и «идите на юг». В результате он знает ровно столько же, сколько знал до перехвата — либо на север, либо на юг, но куда не знает.

То же самое и с большим текстом, если мы зашифруем текст длиной в одну страницу одноразовым блокнотом, то злоумышленник при переборе получит все возможные тексты длиной в одну страницу. Тот же перебор он мог сделать и не перехватывая никаких сообщений.

Одноразовый блокнот действительно используется для очень-очень важных сообщений. Но это достаточно дорогостоящий способ. Вы должны каким-либо способом передать одноразовый блокнот, которым вы будете один раз шифровать сообщения. Даже если он у вас есть, использовав одну его страницу для расшифровки сообщения, вы эту страницу выдергиваете и сжигаете. Когда блокнот закончился, вы должны перевезти новый.

Курьер, который везет этот новый блокнот, должен быть доверенным лицом. Вы должны быть уверены, что по дороге он не открыл этот блокнот, не скопировал все себе. Значит, абы кого уже не пошлешь. Поэтому это дорогостоящий ресурс, к тому же послать доверенного человека не всегда возможно.

Для того, чтобы с этим бороться, были придуманы шифры с открытым ключом. Например, RSA, основанный на разложении большого числа на простые множители. Мы верим в то, что это сложная задача. Но как показал Питер Шор, для квантового компьютера это не сложная задача. Конечно, квантовый компьютер еще не создан, но, как многие утверждают, это дело ближайших пяти-десяти-пятнадцати лет. Возникает новая угроза.

С одной стороны, кванты оказываются тем мечом, который атакует шифрование. А с другой стороны, они дают и щит, который защищает шифрование. Но при этом используется все тот же самый одноразовый блокнот. Кванты в квантовой криптографии являются источником ключа.

N+1: А каким образом это происходит?

Ю.К.: Чем одиночный фотон отличается от страницы блокнота или тетрадки? Блокнот мы можем открыть, посмотреть и закрыть, об этом никто не узнает. Если вы узнали какую-то информацию о состоянии одиночного фотона, он изменился. Причем, это не ограничение вашей измерительной техники, это фундаментальное ограничение, напрямую связанное с соотношением неопределенности Гейзенберга.

В результате мы вместо блокнота берем одиночные кванты, шифруем на них случайную последовательность бит и передаем их получателю. Получатель считывает значения этой случайной последовательности бит, а потом берет и часть открывает. По открытому каналу вы сверяете уровень ошибок (или уровень шумов). Если этот уровень больше определенного, значит был перехват и этот ключ нельзя использовать для передачи полезной информации. Если же вы проверили и выяснили, что перехвата не было, никто не возмутил эти квантовые состояния, то ключ можно использовать для шифрования.

N+1: То есть квантовое шифрование дает нам возможность по-другому передавать блокнот?

Ю.К.: Это так, абсолютно.

N+1: Значитмы говорим не о самом принципе шифрования, а о принципе передачи блокнота?

Ю.К.: На самом деле квантовая криптография это квантовое распределение ключа плюс шифрование, например, одноразовым блокнотом.

N+1: Получается, что так мы можем моментально узнать о перехвате ключа, ведь статистику ошибок мы можем определить очень быстро. А какой уровень ошибки указывает на перехват?

Ю.К.:Да, это делается в режиме онлайн. Теоретически предсказано, что если уровень ошибок больше 11 процентов, то ключ скомпрометирован и использовать его нельзя. Если меньше 11 процентов, то эти ошибки можно исправить и провести классическую процедуру повышения секретности, которая вычистит потенциально перехваченную информацию. Это уже классические алгоритмы, которые выполняются обычным компьютером.

Все методы шифрования информации мягко говоря параноидальны. И, конечно же, наша техника, она не идеальна, она имеет свои собственные шумы. Но в теоретической модели все шумы, даже те, которые мы знаем и охарактеризовали, относятся на действия перехватчика.

Наш проект отличается тем, что мы делаем что-то новое и в квантовой части, измерении, и в классической — постобработке. Важны обе части, без одной из них протокол передачи работать не будет.

N+1: Шеннон показал, что ключ должен быть равен или больше, чем сообщение. А что будет, если ключ будет в сто раз меньше, чем сообщение? Чем это плохо?

Ю.К.: Это плохо тем, что если у вашего перехватчика есть неограниченная вычислительная мощность сделать прямой перебор, то у него есть потенциал, используя какие-либо закономерности в вашем сообщении, это сообщение атаковать.

Представим себе, что ключ равен половине длины сообщения. И вторую половину перехватчик каким-либо образом знает, например, это прогноз погоды. Приложив сообщение к перехваченной информации, вы обратным счетом [вычтя сообщение из зашифрованного текста — прим. редактора] получаете ключ и вскрываете первую половину сообщения. На этом и посыпались немцы во второй мировой войне — так англичане расшифровали «Энигму».

Современные протоколы шифрования такого не позволяют. Там закрытый ключ многократно меньше самого сообщения. Тем не менее, получается достаточно надежное шифрование. Причем, если посмотреть, как квантовая криптография реально применяется сейчас в мире, то окажется, что метод одноразового блокнота в чистом виде почти не используется. Она применяется вместе с потоковыми шифраторами, которые передают данные со скоростью гигабиты и десятки гигабит в секунду, а сам квантовый ключ генерируется со скоростью килобит или десять килобит в секунду. При этом закрытая часть ключа в шифраторе меняется раз в минуту или раз в десять секунд.

Обычно, по регламенту, это происходит раз в год, или вовсе, ключ заводится один раз на весь срок службы оборудования. Вот и скачок по надежности – от уровня раз в год, до уровня раз в минуту. Если перехватчик обладает огромной вычислительной мощностью, то, расшифровав ключ, он получит доступ не к году информации, а лишь к одной минуте. Если даже это не допустимо, то используется одноразовый блокнот — как правило, такой информации немного.

N+1: Где это применяется?

Ю.К.:Банки, другие финансовые организации. Те, кто несет финансовые риски при потере информации. Разумеется, это пока еще не платежи пластиковыми картами. Это защита канала между двумя офисами или между офисом и дата-центром.

Мы переходим к установке, которую Российский квантовый центр тестировал в городских условиях. Юрий показывает на катушку, которую, казалось бы, можно поднять одной рукой. Оба детектора по своим размерам почти не отличаются от системных блоков старых компьютеров — они умещаются на небольшом офисном столе.

Ю.К.: Это у нас Алиса, передатчик, а это Боб — детектор. Сейчас их разделяет 25 километров оптоволокна. Еще в прошлый понедельник, 31 мая, они стояли в офисе Газпромбанка, между ними было 30 километров и 600 метров оптоволокна. Оно стояло не вот так, в катушке, а лежало под землей. Это была арендованная ростелекомовская линия, которая где-то проходила в колодцах, где-то висела на солнце.

Чем отличается физический эксперимент, который называется proof-of-principle, от реального эксперимента? Первый можно провести вот так, на оптическом столе. Мы можем взять катушку с оптоволокном и накрыть ее черной тряпочкой — тогда свет не будет просачиваться внутрь. В реальном эксперименте это невозможно.

Пока установка включается мы отходим к оптическому столу, чтобы не мешать физикам.

Ю.К.: Почему я упомянул оптический стол — он стабилизирован на воздушной подушке, защищен от вибраций. На нем мы испытываем потенциальные новые схемы. Здесь будущие приборы находятся в разобранном состоянии. Когда Саша [Александр Дуплинский, младший научный сотрудник РКЦ — прим. редактора] добьется успеха с новой оптической схемой, мы сложим ее в аккуратный ящичек.

N+1: КакАлиса и Боб?

Нет, на самом деле внутри тех ящиков — передатчика и детектора — есть еще ящички, оптические модули. Мы просто сделаем оптический модуль следующего поколения и вставим его в устройство. Так мы сможем обеспечить технологическую преемственность между электроникой и оптическими схемами.

N+1: Можно пока полюбопытствовать, что здесь что? Вот эта штука похожа на лазер.

Я указываю на синий цилиндр, похожий на небольшую лазерную указку

Ю.К.: Это, по-моему, зеркало Фарадея. Саша, покажешь?

Александр Дуплинский: Да, это новое зеркало Фарадея.

Александр занимается устройством, необходимым для стабильной работы интерферометра. Оно компенсирует изменения в оптических свойствах волокна (из-за деформации или нагрева). Как только из-за внешних воздействий в какой-то части оптоволокна возникает сдвиг фазы лазерного пучка относительно защищенной линии, включается компенсирующая схема. Небольшой пьезоэлектрический актуатор раздвигает две металлических пластинки, на которые намотано оптоволокно — благодаря дополнительной деформации разница фаз между фрагментами оптической схемы восстанавливается.

А.Д.: Сейчас я занят настройкой интерферометра Майкельсона-Фарадея. Его роль в фазовом кодировании [когда информация в единичных фотонах записывается в сдвиге фазы — прим. редактора] заключается в том, чтобы разделять состояния «ноль» и «единица» за счет интерференции.

N+1: То есть мы считываем информацию, когда у нас два фотона складываются между собой на детекторе в фазе или противофазе?

А.Д.: Да, но только на самом деле у нас не два фотона, а один фотон, который сам с собой складывается. Мы используем когерентные состояния, они при малых энергиях эквивалентны однофотонным состояниям. Если мы отладим интерферометр, и в многофотонном режиме он будет работать хорошо, то и в однофотонном он тоже будет работать хорошо.

Здесь есть два пути, на конце каждого из которых стоит зеркало. Свет проходит по ним и потом складывается. Вся проблема в том, что волокно очень чувствительно к разным воздействиям. Например, мы выставили фазу таким образом, чтобы волны сложились в противофазе, тогда итоговая интенсивность на детекторе будет нулевой. Если на волокно подул ветер, температура изменилась и изменился результат интерференции. Можно даже посмотреть.

N+1: А где детектор?

А.Д.: Сейчас у нас детектор — измеритель мощности. Он рисует график зависимости мощности от времени и она меняется во много раз.

Волокно очень чувствительное и нам нужна обратная связь. Для того, чтобы скомпенсировать изменения фазы мы растягиваем волокно пьезоэлементом. А вот плата, которая это должна делать. Сейчас она в процессе разработки. Волокно будет отрабатывать внешнее воздействие через обратную связь и фаза будет сохраняться.

Пьезоэлемент здесь достаточно сильный, чтобы растягивать металл. Он удлиняется примерно на микрон — порядка длины волны используемого света. Этого достаточно, чтобы компенсировать изменения фазы.

Александр нажимает пальцем на один из витков оптоволокна, лежащий в лаборатории. И без того колебавшийся график мощности начинает прыгать от нуля до сотен микроватт. Я тоже пробую потрогать оптоволокно пальцем — с тем же результатом.

А.Д.: Все это нужно для того, чтобы настроить интерферометр в приемнике — Бобе. Мы должны быть уверены в том, что когда нам снаружи послали импульсы с определенной разностью фаз между ними, мы расшифруем именно то, что нам послали. Что никакие сбои не произойдут.

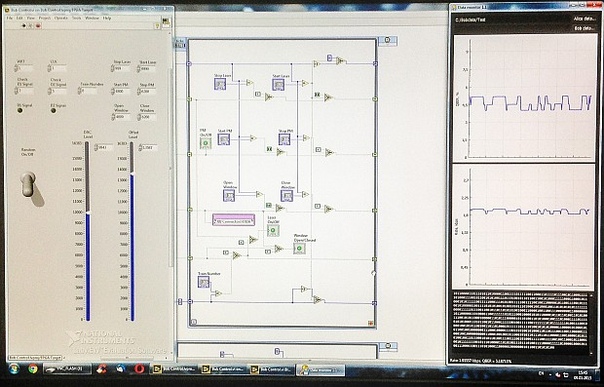

Меня подзывает Юрий — включилась установка, тестировавшаяся в офисе Газпромбанка. Мы отходим от оптического стола. На экране появились два графика, один ступенчатый, размашистый — это ошибки, — другой более ровный, но тоже со скачками — скорость генерации ключа. Ниже, под графиками, порциями появляются нули и единицы — это полученный ключ.

Ю.К.: Задача установки была не столько в том, чтобы использовать ключ для шифрования, сколько в отработке получения ключа в открытой системе. Мы строили график, того, с какой скоростью он генерировался и каков был уровень шума — ошибок. Сейчас речь идет о скорости 1,8-1,9 килобит ключа в секунду, а количество ошибок варьируется между 4,5 и 5,5 процента. Но, как я уже сказал, если шум меньше 11 процентов, то мы можем извлечь ключ.

N+1: Насколько я почитал про QKD, Алиса накладывает на фотон, несущий информацию, некоторую случайную операцию, прежде чем передать его. Боб тоже накладывает случайную операцию на пришедший к нему фотон, чтобы считать его. И может быть две разных операции — так, по крайней мере, википедия говорит. Например, это смена поляризаций.

Ю.К.: Да, проще всего объяснять алгоритм на поляризациях, но в фазовом кодировании будет то же самое. Для создания ключа, закодированного в поляризации используется два базиса [операции, используемой для шифрования фотона — прим. редактора] — вертикальный-горизонтальный и диагональный. Случайным образом Алиса выбирает и базис и бит, который передается. На стороне приемника случайным образом выбирается базис. И дальше, после того как Боб принял, измерил и разрушил уникальное квантовое состояние, по открытому каналу объявляются базисы, использованные Алисой и Бобом, но не сами измеренные биты.

Выбрасываются те случаи, когда базисы не совпадали, остальные измерения остаются. Если базисы совпали, то у Боба и Алисы коррелирующая информация. Если не совпали — белый шум.

N+1: А что используется в роли базиса, когда мы говорим про фазовое кодирование? С поляризацией все вроде бы ясно.

Ю.К.: Здесь используется разность фаз между двумя половинами светового импульса, путешествующими по разным плечам интерферометра. Информация кодируется в ослабленных лазерных импульсах. Они отличаются от истинного одиночного фотона тем, что в них может быть не только один фотон, но может быть и больше. Поясню. В лазерном импульсе обычно гораздо больше одного фотона — возьмем, к примеру, миллион фотонов. Мы можем ослабить такой импульс в десять миллионов раз.

N+1: Осталось 0,1 фотона.

Ю.К.: Правильно. Но ведь одиночный фотон — квант света — он неделимая частица. Когда мы начнем смотреть на эти импульсы, выяснится, что 0,1 фотона — это средняя энергия. Это значит, что в 9 из 10 импульсов фотонов вообще не будет. А в одном будет один фотон. Но раз в 200 импульсов будет встречаться два фотона в импульсе или более.

N+1: У меня остался, наверно, один вопрос по установке. Если мы кодируем информацию сдвигами фаз — например, ?/2 это «единица», а «0» это ноль. То тогда кто с кем интерферирует в детекторе? Ведь нам нужен второй сигнал и второе оптоволокно для того, чтобы было два пучка, а тут всего один канал.

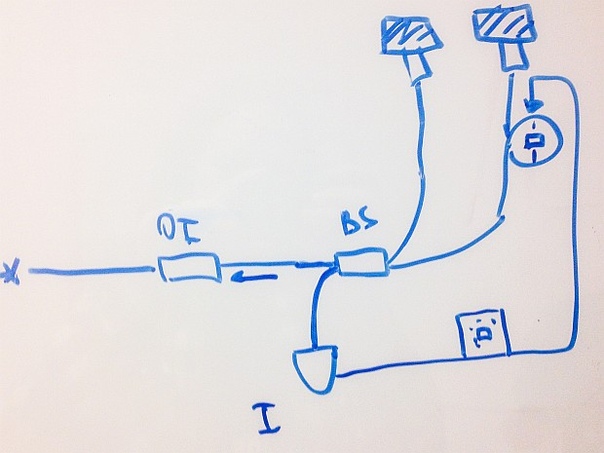

Мы переходим к доске, Юрий рисует схему установки. Все оказывается сложнее, чем просто передатчик с шифровкой и приемник с дешифровкой.

Ю.К.: В роли базисов здесь выступают фазовые сдвиги. В первом базисе разности фаз 0 («ноль») и ? («единица»), во втором — ?/2 («ноль») или на 3?/2 («единица»). Если Боб угадывает базис, то после сложения фаз импульсов энергия уходит на один из двух детекторов. Если не угадывает, то равномерно распределяется между обоими детекторами. То, угадал Боб или нет, выясняется уже после измерения.

Для того, чтобы использовать только одно волокно мы делаем двухпроходную схему. Свет идет по несбалансированному интерферометру и превращается в два импульса. Поначалу это мощные лазерные импульсы. На второй импульс прикладывается фаза Алисы, потом они оба ослабляются до однофотонного уровня и идут в разные плечи. Затем прикладывается фаза Боба и мы получаем результат интерференции.

N+1: То есть, по сути, мы делаем два прогона фотонов по нашей 30,6-километровой дистанции?

Ю.К.: Да, только в одну сторону идут мощные классические опорные импульсы от Боба, они не несут никакой информации. Информация в них появляется на обратном пути.

N+1: Понятно. А вот интересно, что станет святым Граалем для квантовой криптографии? Абсолютно стойкие алгоритмы есть, безопасные методы передачи ключа есть.

Мы возвращаемся в лабораторию и подходим к другой установке, лежащей на стеклянных подставках.

Ю.К.: Святым Граалем будет непрерывный прогресс технологий. Если на нашей испытанной установке мы видели генерацию 1,8 килобит ключа в секунду, то здесь, в новом устройстве, эту скорость мы планируем повысить по меньшей мере в 30 раз. Это уже следующее поколение электроники, которое управляется быстрым процессором.

N+1: То есть цель в том, чтобы сделать генерацию ключа быстрее. А есть ли какие-то ограничения?

Ю.К.: Пределом станут детекторы одиночных фотонов. Они имеют определенное «мертвое время». Из-за него нельзя быстрее генерировать ключ. Японцы, например, продемонстрировали создание мегабита ключа в секунду. А для того, чтобы ускоряться дальше нужно следующее поколение детекторов.

N+1: С точки зрения безопасности шифрования уже все сделано. Теперь у нас есть эффективный источник ключа для блокнотного шифра — квантовое распределение ключа. Хотелось бы понять, есть ли какой-то горизонт у развития квантовой криптографии?

Ю.К.: Попытайтесь обрисовать тот горизонт, к которому интернет придет и все скажут — мы добились того, чего хотели и дальше не будем развиваться. Конечно, может быть какой-то фантаст его придумает и когда-нибудь интернет к нему придет. Но у меня идеи того, где остановится интернет, нет. Наверно, то же самое относится к шифрованию. Пока есть рост в потребности в передаче и защите данных, есть рост и в потребности к шифрованию. Аппетит приходит во время еды.

***

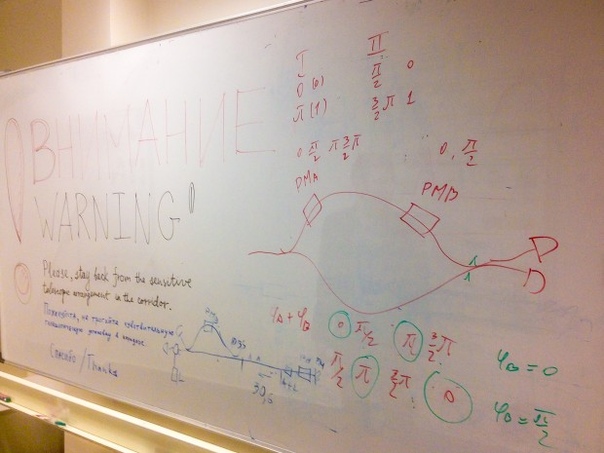

Мы прощаемся с Юрием, и я выхожу в коридор. Рядом с доской, на которой мы обсуждали схему Алисы и Боба, к стене прикреплен телескоп — точно такой же телескоп находится и на противоположном конце коридора. Надпись на двух языках на доске говорит «Внимание! Пожалуйста, не трогайте чувствительную телескопическую установку в коридоре. Спасибо!». Здесь тестируют альтернативный способ передачи квантового сигнала, не требующий оптоволоконного кабеля — по воздуху. Информация здесь будет кодироваться в поляризации света. Но иногда, как подсказывает мне сотрудница РКЦ, пригласившая меня и показывавшая в тот момент дорогу к лифтам, их используют и по прямому назначению — смотрят на звезды.

Беседовал Владимир Королёв

Источник: m.vk.com