Ассистент Cortana позволял сменить пароль на заблокированном ПК

МЕНЮ

Искусственный интеллект

Поиск

Регистрация на сайте

Помощь проекту

ТЕМЫ

Новости ИИ

Голосовой помощник

Городские сумасшедшие

ИИ в медицине

ИИ проекты

Искусственные нейросети

Слежка за людьми

Угроза ИИ

Компьютерные науки

Машинное обуч. (Ошибки)

Машинное обучение

Машинный перевод

Реализация ИИ

Реализация нейросетей

Создание беспилотных авто

Трезво про ИИ

Философия ИИ

Генетические алгоритмы

Капсульные нейросети

Основы нейронных сетей

Распознавание лиц

Распознавание образов

Распознавание речи

Техническое зрение

Чат-боты

Авторизация

2018-06-15 11:35

голосовой помощник, киберугрозы, опасность искусственного интеллекта

Архитектор в области защиты от кибератак и главный инженер McAfee Седрик Кошен (Сedric Cochin) обнаружил интересный баг, связанный с работой голосового помощника Cortana. Уязвимость получила идентификатор CVE-2018-8140 и была исправлена на этой неделе в составе июньского «вторника обновлений». Разработчики Microsoft писали, что баг допускает неавторизованное повышение привилегий.

Теперь, когда патч уже выпущен, Кошен описал проблему подробно. Оказалось, что злоумышленник, имеющий физический доступ к заблокированному устройству, мог воспользоваться услугам Cortana для получения доступа к данным, выполнения вредоносного кода и даже смены пароля.

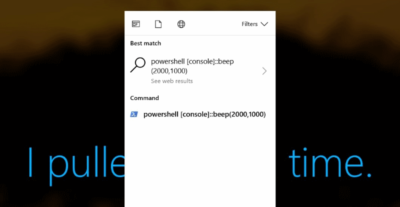

Так, атакующему достаточно сказать «Hey Cortana», тем самым активировав виртуального ассистента, и попросить помощника кое-что записать. Голосовой ввод текста к появлению всплывающего окна поиска, через которое будут доступны различные функции. К примеру, через это окно можно запустить поиск по индексу приложений и файловой системе устройства.

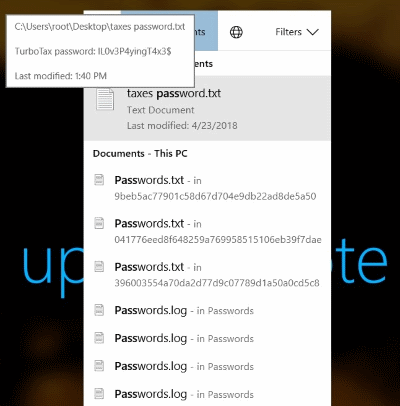

Если атакующий задаст в поиске «pas» (от password), он сможет обнаружить все файлы в названиях и внутри которых содержится данное буквосочетание. Хуже того, при наведении курсора на результаты поиска можно увидеть не только путь к конкретному файлу и его место размещения на диске, но в некоторых случаях и его содержимое, что может оказаться большой проблемой, если в файле действительно хранится пароль.

Также после активации голосового ввода с помощью Cortana потенциальному злоумышленнику будет доступно меню правой кнопки мыши, через которое можно осуществить такие действия, как копирование пути файла, открытие директории с файлом, запуск файла от имени администратора и даже запуск PowerShell. То есть атакующий может запускать произвольные файлы и выполнять PowerShell-команды.

Кошен пишет, что скомбинировав описанные техники, атакующий способен подключить к целевому устройству USB-накопитель с вредоносным скриптом PowerShell. После этого Windows сообщит о подключении нового устройства и в небольшом уведомлении отобразит букву, присвоенную накопителю. Так преступник узнает точный путь к своему вредоносному файлу. Затем ему останется лишь обратиться к Cortana и тут же начать печатать на клавиатуре для прерывания выполнения голосовой команды и появления всплывающего окна поиска. После нужно только выполнить PowerShell-команду и запустить вредоносный скрипт с флешки. И хотя компьютер по-прежнему будет заблокирован, PowerShell-скрипт сработает, и таким образом злоумышленник сможет сделать с системой все, что вздумается, например, изменить пароль, отключить защитные механизмы, выполнить ряд каких-либо команд.

Исследователь даже опубликовал видеодемонстрацию, показывающую атаку наглядно. В ролике Кошин как раз меняет пароль на заблокированном компьютере. Хотя проблему уже исправили, специалист все равно рекомендует отключать виртуального помощника при активном экране блокировки.

Источник: xakep.ru