Cosa Nostra — инструментарий кластеризации вредоносных программ с открытым исходным кодом

МЕНЮ

Искусственный интеллект

Поиск

Регистрация на сайте

Помощь проекту

ТЕМЫ

Новости ИИ

Голосовой помощник

Городские сумасшедшие

ИИ в медицине

ИИ проекты

Искусственные нейросети

Слежка за людьми

Угроза ИИ

Компьютерные науки

Машинное обуч. (Ошибки)

Машинное обучение

Машинный перевод

Реализация ИИ

Реализация нейросетей

Создание беспилотных авто

Трезво про ИИ

Философия ИИ

Генетические алгоритмы

Капсульные нейросети

Основы нейронных сетей

Распознавание лиц

Распознавание образов

Распознавание речи

Техническое зрение

Чат-боты

Авторизация

2017-11-27 01:28

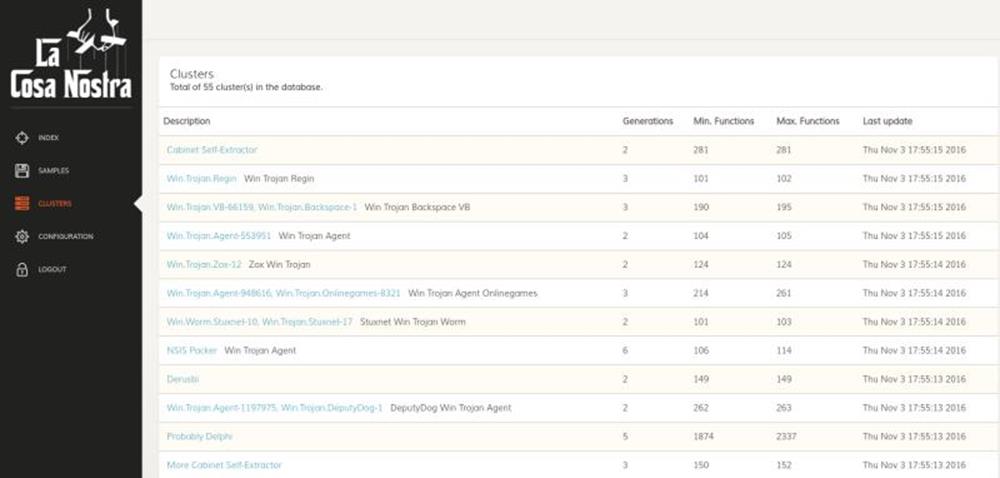

Кластеризация вредоносных программ с открытым исходным кодом: Cosa Nostra

Cosa Nostra — это инструментарий для кластеризации программного обеспечения с открытым исходным кодом с акцентом на анализ вредоносных программ. Он может создавать филогенетические деревья бинарных образцов вредоносных программ, которые структурно схожи. Первоначально он был выпущен во время SyScan360 Shanghai (2016).

Необходимые сторонние инструменты

Для использования Cosa Nostra вам понадобится исходный код версии, конечно же, Python 2.7, а также один из следующих инструментов для анализа кода:

Pyew, написанный на Python, он поддерживает анализ PE, ELF, Bios и Boot файлов для x86 или x86_64.

IDA, написанный на C++. Он поддерживает анализ множества исполняемых типов, о которых вы, вероятно, никогда не слышали. Коммерческий продукт.

Radare2 написан на чистом C. также как и IDA, с поддержкой безумно редких CPUs и двоичных форматов. Также он идет с открытым исходным кодом!

Чат codeby в telegram перезагрузка

Обсуждаем вопросы информационной безопасности, методы защиты информации, программирование. Задавайте свои вопросы и комментируйте чужие. Подробнее ...

Анализ двоичного кода

После того, как вы установили какой-либо из ранее упомянутых инструментов, вам необходимо будет использовать соответствующий пакетный инструмент для анализа образцов вредоносных программ, как в приведенном ниже примере:

$ cd $COSA_NOSTRA_DIR $ python r2_batch.py example.exe

1 2 | $ cd $COSA_NOSTRA_DIR $ python r2_batch.py example.exe |

Или

$ cd $COSA_NOSTRA_DIR $ python pyew_batch.py example.exe

1 2 | $ cd $COSA_NOSTRA_DIR $ python pyew_batch.py example.exe |

Или

$ cd $COSA_NOSTRA_DIR $ /path/to/idaq -B -A -Sida_batch.py example.exe

1 2 | $ cd $COSA_NOSTRA_DIR $ /path/to/idaq -B -A -Sida_batch.py example.exe |

Автоматизация анализа набора данных вредоносных программ

Самый простой способ анализа набора данных вредоносных программ — это просто запустить команду, как например, в следующем примере:

$ find /your/malware/dataset/path -type f -exec python r2_batch.py {} ';'

1 | $ find /your/malware/dataset/path -type f -exec python r2_batch.py {} ';' |

Это можно сделать параллельно с помощью инструмента «GNU Parallel», как в следующем примере:

$ find /your/malware/dataset/path -type f | parallel -j 8 python pyew_batch.py {}

1 | $ find /your/malware/dataset/path -type f | parallel -j 8 python pyew_batch.py {} |

В приведенном выше примере он будет запускать в общей сложности 8 процессов pyew_batch параллельно.

Источник: codeby.net