Нажатия клавиатуры можно подслушать по Skype

МЕНЮ

Искусственный интеллект

Поиск

Регистрация на сайте

Помощь проекту

ТЕМЫ

Новости ИИ

Голосовой помощник

Городские сумасшедшие

ИИ в медицине

ИИ проекты

Искусственные нейросети

Слежка за людьми

Угроза ИИ

Компьютерные науки

Машинное обуч. (Ошибки)

Машинное обучение

Машинный перевод

Реализация ИИ

Реализация нейросетей

Создание беспилотных авто

Трезво про ИИ

Философия ИИ

Генетические алгоритмы

Капсульные нейросети

Основы нейронных сетей

Распознавание лиц

Распознавание образов

Распознавание речи

Техническое зрение

Чат-боты

Авторизация

2016-10-22 17:03

Клавиатуру можно прослушать. В прошлом нажатия на обычной механической «снюхивали» волнами Wi-Fi, виртуальной тач-клавиатуры смартфона - акселерометром.

Согласно новому исследованию ученых из Калифорнийского университета в Беркли, злоумышленники могут сделать запись акустических сигналов во время разговора по Skype.

Ранее злоумышленнику нужно было серьезно подготовиться перед атакой. Для того, чтобы получить необходимую информацию, хакер должен был находиться рядом с целью, точно знать стиль набора текста на клавиатуре и много другой информации о жертве. Сегодня эти условия вряд ли можно считать реальными, а результат - эффективным. В исследовании Калифорнийского университета рассматривается новый тип атаки, который получил название Skype & Type. Он может стать серьезной проблемой конфиденциальности.

При подключении к Skype злоумышленники могут записывать звук нажатия клавиш. Зная некоторые особенности стиля ввода человека, исследователи могли с точностью до 91,7% определить, какие клавиши он нажимал. Исследовательская группа записывала звук с помощью микрофонов, акселерометров в мобильных устройствах и других датчиков. После сбора звукового потока данные анализировались с использованием методов контролируемого и неконтролируемого машинного обучения. В конечном итоге они получили реконструкцию пользовательских данных. Исследователи отмечают, что для проведения атаки не нужно устанавливать никакое вредоносное ПО на компьютер потенциальной жертвы. Нужно лишь слушать звук систем IP-телефонии.

«Skype используется миллионами людей во всем мире» - сказал Джин Цудик, профессор кафедры информатики в UCI и один из авторов нового исследования. «Мы показали, что во время разговора по Skype или видео конференции ваши нажатия клавиш могут подлежать записи и анализу вашими собеседниками. Они могут узнать то, что вы вводите, в том числе пароли и другие очень личные вещи».

Во время беседы по Skype мы занимаемся параллельно другими вещами: отправляем письма, сообщения в чат, делаем заметки. Нажатие клавиши издает звук, который передается другой стороне. Многие используют Skype и другие VoIP-приложения, чтобы поговорить с близкими, но очень часто ПО используется для проведения деловых встреч, и партнеры, находящиеся «по ту сторону», не всегда могут быть друзьями. Если злоумышленник имеет представление о том, каким компьютером пользуется жертва, он уже не встретит никаких препятствий на своем пути. Можно построить профиль акустического излучения, генерируемого каждой клавишей на клавиатуре. Например, звук, который издает «H» на MacBook Pro, отличается от такой же клавиши на ноутбуках других производителей. Кроме этого, «H» отличается по звуку от «J», которая находится рядом с ней.

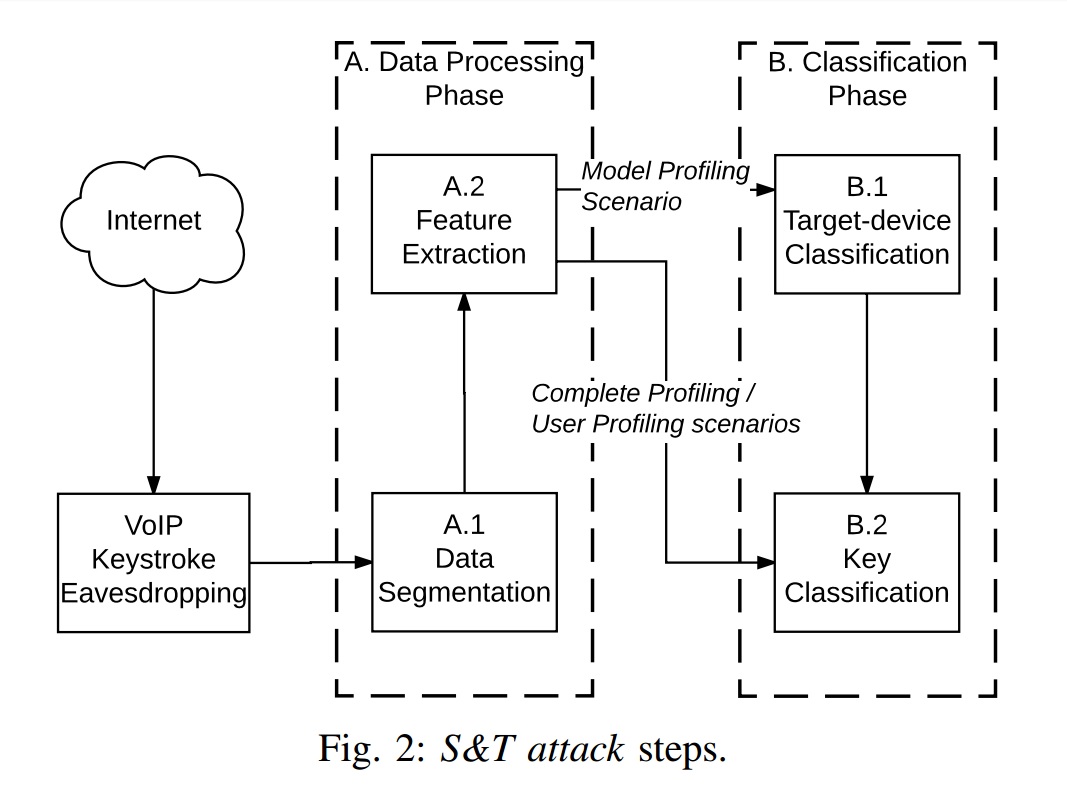

Даже ничего не зная о клавиатуре или стиле набора текста, злоумышленник имеет все шансы угадать (42%), какую клавишу человек нажимает. Клавиатуры на сенсорных экранах также уязвимы для Skype & Type. Когда человек во время разговора по VoIP набирает что-то на клавиатуре, будь то пароль или любой другой целевой текст, акустическое излучение от клавиатуры записывается микрофоном и передается хакеру. Все его действия можно разделить на две фазы - обработки данных и их классификации. На этапе обработки производится сегментация данных и извлечение признаков. Во второй фазе злоумышленник производит классификацию целевых устройств и основных этапов самой атаки.

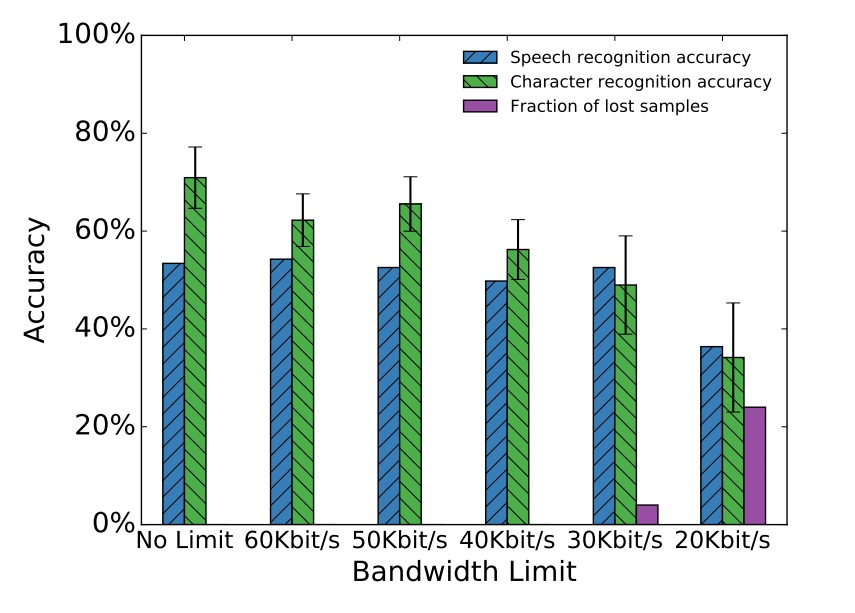

Одним из потенциальных использований атаки может быть запись набора пароля на предложенном хакером сайте или в приложении. Исследователи говорят, что их способ атаки может значительно снизить количество усилий, которые требуются злоумышленникам для получения пользовательских данных. Атакующему не помешает голос жертвы во время набора целевого текста и слабая пропускная способность соединения: Skype & Type устойчива различным проблемам VoIP, что подтверждает целесообразность атаки.

Возможной защитой от нового типа атаки может стать так называемый ducking-эффект, который широко используется при создании электронной музыки. В данном случае пользователю нужно уменьшить громкость микрофона и перекрыть звук нажатия клавиш каким-нибудь другим звуком. Проблема этого метода заключается в том, что вместе с громкостью аудиосигнала клавиш приглушается и звук голоса. «Эффективные контрмеры должны быть менее навязчивыми и по возможности заглушать только звук клавиш, не мешая разговору» - говорится в статье.

История подслушивания физических сигналов восходит к 1943 году, когда было обнаружено, что осциллограф может извлечь из электромагнитного излучения Bell Telephone 131-B2, которое использовалось армией США для шифрования коммуникации, обычный текст. Общей целью всех физических атак являются периферийные устройства ввода, такие как клавиатуры и сенсорные экраны. Ранее хакеры уже использовали для своих целей электромагнитные и акустические излучения клавиатуры, а также видео, где пользователи вводят на клавиатуре или сенсорном экране конфиденциальные данные.

Вопрос о подслушивании пользовательского ввода на клавиатуре является достаточно популярным направлением исследований. Исследования акустических сигналов клавиатуры берут свое начало с того момента, когда Дмитрий Асонов и Ракеш Агравал объявили о подверженности клавиатуры телефонов, компьютеров и банкоматов акустическому криптоанализу. Они показали, что обучая нейронную сеть на определенной клавиатуре, она достигала больших успехов в подслушивании ввода на этой же клавиатуре или клавиатур той же модели. Они также исследовали, почему это возможно и обнаружили, что пластина под клавиатурой, на которой расположены датчики, при нажатии клавиши ведет себя, как барабан. Эта особенность и позволяет различать звуки отдельных клавиш.

Источник: it-news.club