ESET: 15% всех роутеров имеют слабые пароли, а у 20% открыт Telnet-порт

МЕНЮ

Искусственный интеллект

Поиск

Регистрация на сайте

Помощь проекту

Архив новостей

ТЕМЫ

Новости ИИ

Голосовой помощник

Городские сумасшедшие

ИИ в медицине

ИИ проекты

Искусственные нейросети

Слежка за людьми

Угроза ИИ

Компьютерные науки

Машинное обуч. (Ошибки)

Машинное обучение

Машинный перевод

Нейронные сети начинающим

Реализация ИИ

Реализация нейросетей

Создание беспилотных авто

Трезво про ИИ

Философия ИИ

Генетические алгоритмы

Капсульные нейросети

Основы нейронных сетей

Распознавание лиц

Распознавание образов

Распознавание речи

Техническое зрение

Чат-боты

Авторизация

2016-10-24 23:35

Ботнеты, состоящие из IoT-устройств, все чаще попадают в заголовки СМИ и используются злоумышленниками как оружие для осуществления мощных DDoS-атак или проксирования трафика. Так, в прошлую пятницу, 21 октября 2016 года, DDoS-атака на инфраструктуру DNS-провайдера Dyn фактически вывела из строя немалый сегмент интернета. Хотя подробностей о происшедшем до сих пор немного, известно, что без участия интернета вещей не обошлось.

Исследователи компании ESET решили проверить, как у пользователей обстоят дела с настройкой роутеров, ведь чаще всего злоумышленники и специальная малварь компрометируют именно роутеры, IP-камеры, DVR-системы и так далее. Поделиться данными с аналитиками ESET согласились более 12P000 домашних пользователей.

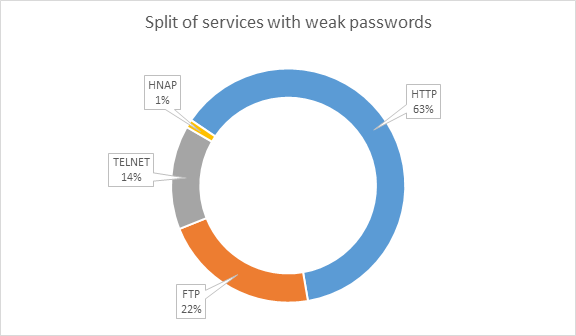

По итогам проведенного исследования аналитики получили весьма удручающую картину. Порядка 15% всех изученных роутеров имеют очень слабые пароли, а в качестве имени пользователя, чаще всего, оставлено дефолтное значение «admin». В ходе эксперимента исследователи попробовали осуществить брутфорс, перебирая наиболее распространенные сочетания логинов и паролей, и каждая седьмая попытка атаки оказалась успешной.

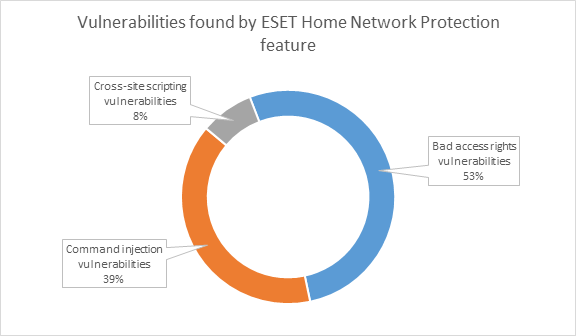

Обновлять ПО пользователи тоже не любят. Так, на 7% устройств были обнаружены серьезные и умеренные уязвимости, которые могут эксплуатировать атакующие. 53% роутеров имеют так называемые «bad access rights» уязвимости: такие дыры позволяют атакующему миновать аутентификацию и получить доступ управлению устройством. 39% устройств допускают инъекции команд, что может привести к выполнению роутером какого-либо кода. Еще порядка 10% девайсов уязвимы перед эксплуатаций XSS-багов.

Настоящая беда обнаружилась и с открытым портами. Оказалось, что многие устройства доступны из интернета, причем их хозяева об этом не догадываются. Хотя Telnet-порт не стоит оставлять открытым даже в локальной сети, более 20% изученных роутеров «светят» открытыми Telnet-портами в интернет.

«Результаты проверки показывают, что осуществить атаку на роутеры довольно легко, достаточно эксплуатировать одну из наиболее распространенных проблем. Это делает роутеры настоящей ахиллесовой пятой сетевой безопасности, как в частном секторе, так и в сфере малого бизнеса», - резюмируют аналитики.

Источник: xakep.ru