Ваши пароли отмечены зеленым цветом?

МЕНЮ

Главная страница

Поиск

Регистрация на сайте

Помощь проекту

Архив новостей

ТЕМЫ

Новости ИИ

Городские сумасшедшие

ИИ в медицине

ИИ проекты

Искусственные нейросети

Искусственный интеллект

Слежка за людьми

Угроза ИИ

Компьютерные науки

Машинное обуч. (Ошибки)

Машинное обучение

Машинный перевод

Нейронные сети начинающим

Психология ИИ

Реализация ИИ

Реализация нейросетей

Создание беспилотных авто

Трезво про ИИ

Философия ИИ

Генетические алгоритмы

Капсульные нейросети

Основы нейронных сетей

Распознавание лиц

Распознавание образов

Распознавание речи

Творчество ИИ

Техническое зрение

Чат-боты

Авторизация

2024-05-07 11:37

Это здесь! Обновление таблицы паролей Hive Systems от 2024 года, которое было показано и написано в новостях, опубликовано университетами и распространенотысячами компанийпо всему миру. Как мы составили эту таблицу и что стоит за математикой?Читай дальше!

Не читатель? Следите за нашим видеообзором стола этого года в предстоящем выпуске Hive Live в мае !

Ищете версии с высоким разрешением для загрузки?

Или таблица паролей на других языках ?

СКАЧАТЬ СЕЙЧАС

Глядя на пароли в 2024 году

12 мин.

С 2020 года мы провели множество исследований, чтобы разработать и представить таблицу паролей Hive Systems , которая показывает, сколько времени требуется хакеру для подбора вашего пароля. Но для тех из вас, кто хочет узнать больше о том, как мы делаем стол – вы попали по адресу! Здесь задействовано гораздо больше, чем просто красивые цвета, и хотя данные хорошо вписываются в таблицу выше, все не так просто, как кажется. Итак, давайте обсудим данные, наши предположения, и, о, вы увидите МНОГО вариантов таблицы паролей (включая тот, который полностью фиолетовый ?).

Есть вопрос или комментарий? Оставьте комментарий ниже или напишите нам в социальных сетях ( X/Twitter , LinkedIn , Instagram , Facebook , Reddit )

Слышали о взломе LastPass? Ознакомьтесь с вариантами нашей Таблицы паролей, где мы углубимся в то, что произошло, и посмотрим, как это может повлиять на вас.

— Так как ты сделал стол?

Мы испытываем небольшую ностальгию , поэтому давайте начнем с оглядывания назад на то, как таблица паролей менялась с течением времени (в том числе и в 2024 году):

В 2020 году мы впервые поделились нашей таблицей паролей, основанной на данных с сайта www.howsecureismypassword.net ( теперь ее используют ребята из Security.org ) и собранной Майком Хэлси , Microsoft MVP, которая рассматривала относительную надежность хешированного пароля. против попытки взлома, в зависимости от длины пароля, сложности, алгоритма хеширования, используемого жертвой, и оборудования, используемого злоумышленником.

Аппаратное обеспечение 2020 года: 1 x RTX 2080 | Хэш пароля 2020: MD5

В 2022 году мы углубимся в изучение данных и оборудования, используемых для создания более точной картины. Данные в этой таблице были основаны на том, сколько времени потребуется хакеру, работающему с потребительским бюджетом, чтобы взломать хэш вашего пароля с помощью настольного компьютера с видеокартой высшего уровня, а затем сколько времени потребуется хакеру, занимающемуся организованной преступностью, используя облачные вычисления. Ресурсы. Мы рассмотрели таких известных поставщиков, как Amazon AWS и Microsoft Azure, а также растущие некорпоративные варианты, где вы можете арендовать компьютер человека по почасовой цене.

Аппаратное обеспечение 2022 г.: 8 x A100 | Хэш пароля 2022: MD5

В 2023 году мы обновили наше оборудование для взлома до новейшего и лучшего, в том числе любимца Интернета ChatGPT, и выбрали для нашего тестирования более реалистичный набор специальных символов, поскольку большинство веб-сайтов принимают только эти ^*%$!&@# и поэтому мы отбросили все остальное. Это повлияло только на самый правый столбец таблицы.

Аппаратное обеспечение 2023 г.: 12 x RTX 4090 | Хэш пароля 2023: MD5

В 2024 году мы изучили, какое хеширование (если таковое имелось) наблюдалось при взломе паролей на протяжении многих лет, и на основе последних данных и тенденций перешли от предположения MD5 к предположению bcrypt. Для bcrypt мы также установили 32 итерации. Мы остановились на 12x RTX 4090, потому что это по-прежнему кажется лучшей доступной для потребителя аппаратной конфигурацией, которая не блокирует запуск инструментов, используемых для подбора паролей. Мы также теперь предлагаем Таблицу паролей на нескольких языках!

Аппаратное обеспечение 2024 года: 12 x RTX 4090 | Хэш пароля 2024: bcrypt

Теперь, когда мы разобрались с этим, давайте поговорим о «хешировании». В контексте паролей «хэш» — это зашифрованная версия текста, которую можно воспроизвести, если вы знаете, какое программное обеспечение для хеширования использовалось. Другими словами, если ваш друг хэширует слово «пароль», используя хеширование MD5, выходной хэш будет 5f4dcc3b5aa765d61d8327deb882cf99 . Теперь, если вы хешируете слово «пароль», используя хеширование MD5, вы также получите 5f4dcc3b5aa765d61d8327deb882cf99 ! Вы и ваш друг тайно знаете, что слово «пароль» — это секретный код, но любой, кто наблюдает за вами, видит просто 5f4dcc3b5aa765d61d8327deb882cf99 . Пароли хранятся на серверах в виде таких хешей, а не в виде обычного текста, например «пароль». Таким образом, если кто-то украдет базу данных, все, что он сможет увидеть, — это хэши, а не пароль, который их создал.

Вы не можете сделать обратное. Хэш-дайджест, такой как 5f4dcc3b5aa765d61d8327deb882cf99, не может быть вычислен для получения слова «пароль», которое использовалось для его создания. Программное обеспечение для хеширования по своей сути является улицей с односторонним движением. Хакеры решают эту проблему путем «взлома» паролей. В этом контексте « взлом » означает составление списка всех комбинаций символов на вашей клавиатуре и последующее их хеширование. Затем вы ищете совпадения между списком и взломанной базой данных хэшей паролей. Вы можете сделать это на любом компьютере, но это будет намного быстрее, если вы ускорите процесс с помощью мощной видеокарты.

Видеокарты — это те платы, которые торчат из большой зеленой платы вашего компьютера. Помимо прочего, на этой специальной плате установлен графический процессор. Графический процессор — это блестящая квадратная плитка на вашей видеокарте, на которой может быть написано NVIDIA или AMD. Графический процессор означает графический процессор – они были созданы для того, чтобы изображения быстрее загружались на экране вашего компьютера (и чтобы можно было играть в отличные видеоигры). Как оказалось, они также отлично умеют вычислять хеши. Популярное приложение для хеширования называется Hashcat . Hashcat включает в себя программное обеспечение для хеширования, такое как bcrypt, и позволяет вам попробовать не только bcrypt, но и тысячи других, и посмотреть, насколько быстро он смог это сделать. Обычно мы говорим «хэш-функция» вместо «хэш-программное обеспечение».

При покупке видеокарты или облачного графического процессора вам предоставляется «вычислений в секунду», обычно в «операциях с плавающей запятой в секунду» ( FLOPS ). Показатель FLOPS не учитывает уникальные свойства алгоритмов хеширования, состав символов пароля и оборудование «вокруг» видеокарты, такое как материнская плата, процессор и оперативная память. К счастью, hashcat позволил экспертам по восстановлению паролей легко автоматизировать тестирование своего оборудования на реальных упражнениях по хешированию, а затем записать результаты, чтобы поделиться ими. Результатом является постоянно растущий набор данных о наблюдаемой производительности хеширования с использованием различного оборудования и подходов к хешированию, называемых «бенчмарками».

«Так насколько же это отличается с точки зрения времени?»

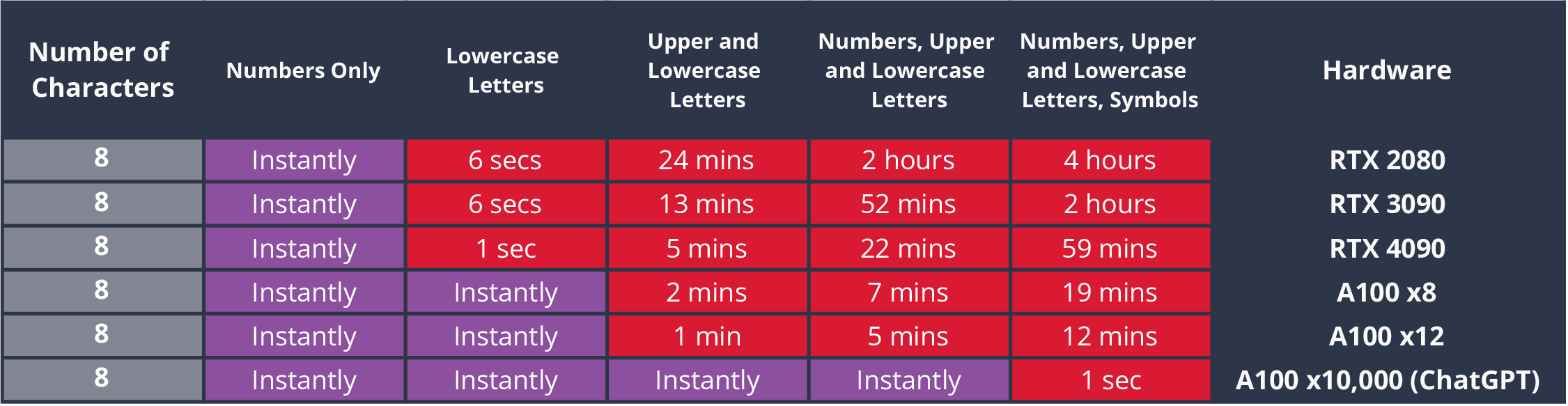

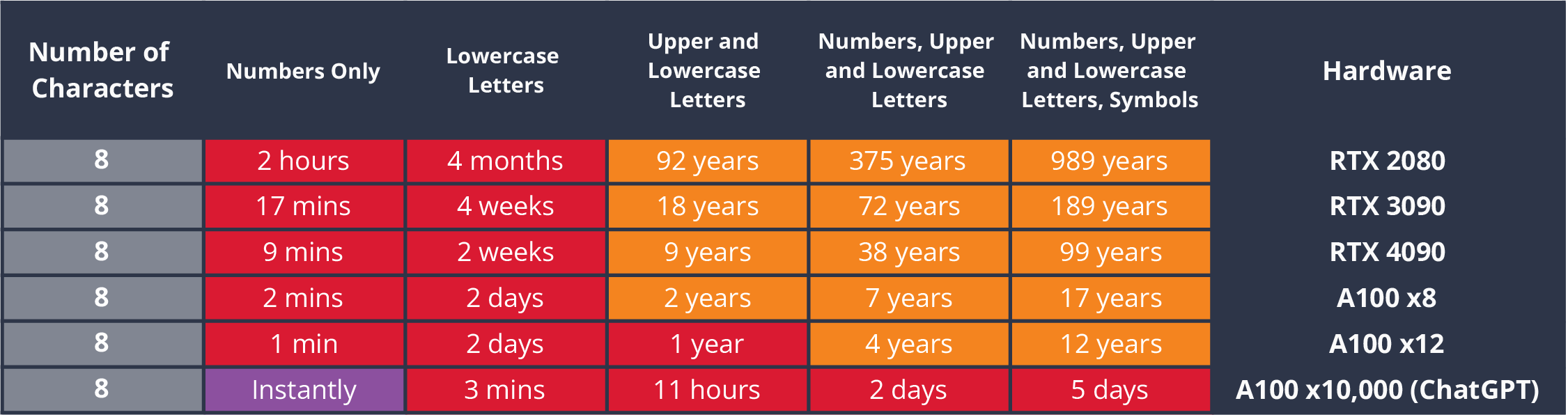

Предполагая, что используется 8-значный пароль, рекомендованный NIST :

Максимальное время, необходимое для взлома случайно сгенерированных 8-значных хешей паролей MD5 различной сложности на различном оборудовании.

Максимальное время, необходимое для взлома случайно сгенерированных 8-значных хешей паролей bcrypt, составляет 32 итерации различной сложности на различном оборудовании.

Таким образом, даже с bcrypt с сомнительной выгодой мы все равно говорим о максимуме в 5 дней, если у вас много денег. Но для большинства бюджетов срок до 12 лет кажется приличным, если вы также меняете пароль, и он генерируется случайным образом.

«Так как же вы выбрали только один из них для таблицы паролей 2024 года?»

Мы рассмотрели утечки данных паролей с 2007 года по настоящее время, сообщает HaveIBeenPwned .

Что касается количества взломанных учетных данных, независимо от источника, вот как оно выглядит по состоянию на апрель 2024 года:

Количество взломанных паролей независимо от источника, окрашенных по типу хеша.

Данные взяты с сайтаhaveibeenpwnd.com.

Количество взломанных наборов данных паролей, раскрашенных по типу хеша.

Данные взяты с сайтаhaveibeenpwnd.com.

MD5 доминировал несколько лет, но bcrypt лидировал в 2020, 2021, 2023 годах и снова в 2024 году.

Решения для хранения паролей, такие как LastPass, 1Password и Bitwarden, используют метод хеширования, называемый PBKDF2, с добавлением сильной хэш-альтернативы MD5, называемой SHA-256. Даже NIST рекомендует PBKDF2 SHA-256. Но, как мы видели, «в дикой природе» все выглядит иначе. Взломанные хэши паролей от Dropbox, Ethereum, MyFitnessPal и DataCamp использовали bcrypt вместо функции получения ключей, такой как PBKDF2. Bcrypt также кажется более безопасным вариантом с точки зрения ресурсов, необходимых для его взлома. В результате таблица паролей Hive Systems 2024 года основана на мощности 12 графических процессоров RTX 4090 против bcrypt.

«Но подождите, а что случилось с временем, увеличившимся по сравнению с прошлым годом?»

Хороший вопрос и отличная память! В прошлом году мы использовали хэш пароля MD5. Как мы только что отметили выше ?, мы не видим большого количества нарушений MD5, что, вероятно, означает, что веб-сайты и компании используют его меньше (хорошая вещь!) Таким образом, мы обновили таблицу паролей в этом году для bcrypt, который более надежный хэш пароля, чтобы он снова «подтолкнул фиолетовый» - но это, вероятно, не продлится долго, поскольку в ближайшие годы вычислительная мощность увеличится.

Если вы технически подкованы и любите шифрование, как мы, таблица паролей этого года рассчитана с учетом рабочего коэффициента 32 для bcrypt. И хотя вы можете сказать: «Это не лучшая практика в отрасли/не рекомендуется OWASP», снова и снова мы видим реальные реализации и данные об утечках, которые указывают на небезопасные конфигурации и реализации хэшей паролей, и в этом году это не так. другой! Если в следующем году ситуация изменится, мы обновим коэффициент работы!

«Хорошо, понятно, но что, если мой пароль ранее был украден, использует простые слова или я повторно использую его между сайтами?»

В нашей таблице паролей основное внимание уделяется идее, что хакер работает в ситуации «черного ящика» и ему приходится начинать с нуля, чтобы взломать ваш хэш, чтобы показать «худший случай» или «максимально необходимое время». Большинство хакеров расставляют приоритеты, над какими словами и строками символов они будут работать в первую очередь, используя радужные таблицы, словарные атаки и ранее украденные хеши. Если ваш пароль был частью другого взлома или использует словарные слова, ваша таблица паролей выглядит следующим образом:

Таблица паролей, если ваш пароль ранее был украден, использует словарные слова или если вы повторно используете его между веб-сайтами.

«А как насчет комикса xkcd о парольных фразах?»

Во-первых, можете ли вы поверить, что этот комикс был 13-летней давности ?. Наша таблица паролей не соответствует количеству символов в примере с xkcd (25) просто потому, что вам нужно где-то нарисовать линию размером с изображение. Для статистики их пароля «correcthorsebatterystaple. Но для любопытных эта таблица и соответствующая статистика будут выглядеть так:

Предположим, что bcrypt на 8 процессорах A100: 406 ноллионов лет (это МНОГО нулей!)

НО пароль xkcd не является случайно сгенерированным паролем. Парольные фразы — это строки известных словарных слов. Это означает, что время «взлома» составит менее 14 квадриллионов лет, потому что, выбирая, какие комбинации вещей взламывать в первую очередь, мы можем начать с относительно коротких, легко запоминающихся слов! Этот процесс можно ускорить еще больше, если мы знаем что-нибудь о человеке и можем сосредоточиться на словах из тем, которые, как мы подозреваем, его интересуют. Его можно даже сузить, зная, какой генератор кодовых фраз или набор игральных костей он использовал. Взлом парольных фраз по-прежнему займет много времени, но далеко не так долго, как полностью случайно сгенерированные строки той же длины. Даже в этом случае, если парольные фразы позволят вам получить такое большее количество символов, преимущества могут перевесить риски.

Для получения дополнительной информации и хорошего объяснения комикса xkcd.

«Должен ли я доверять LastPass?»

Вам следует выполнить оценку рисков и убедиться, что ваша техника моделирования рисков включает моделирование риска самих мер безопасности ( попробуйте использовать Derive, чтобы помочь! ) . Времена, когда считалось, что технологии безопасности приносят только пользу и никакого риска, прошли! Прочтите нашу публикацию ACT по этой теме, чтобы помочь вам принять решение.

Но если у вас нет для этого ресурсов, как сказал доверенный специалист по безопасности Дэниел Мисслер в книге « Моя философия и рекомендации по поводу нарушений LastPass» , «Короче говоря, все компании могут быть взломаны, включая такие компании, как LastPass, и гораздо лучше иметь ваши самые конфиденциальные активы в крупной компании, которая располагает почти бесконечными ресурсами безопасности, которые можно обнаружить и отреагировать, когда это неизбежно произойдет». с чем я в целом согласен как с эвристикой, если у вас нет времени на правильную оценку риска.

«Хорошо, но что делать с этими огромными числами?»

В разных странах, регионах и научных школах используются разные сокращения для чисел. В таблице паролей используется следующее:

| Запятые | Нули | Наука | Журнал10 | Сокращение | Слово | например (10^n нулей) |

|---|---|---|---|---|---|---|

| 1 | 3 | 1.00E+03 | 3 | к | тысяча | 1000,00 |

| 2 | 6 | 1.00E+06 | 6 | м | миллион | 1 000 000,00 |

| 3 | 9 | 1.00E+09 | 9 | млрд | миллиард | 1 000 000 000,00 |

| 4 | 12 | 1.00E+12 | 12 | ТН | триллион | 1 000 000 000 000,00 |

| 5 | 15 | 1.00E+15 | 15 | qd | квадриллион | 1 000 000 000 000 000,00 |

| 6 | 18 | 1.00E+18 | 18 | qn | квинтиллион | 1 000 000 000 000 000 000,00 |

| 7 | 21 | 1.00E+21 | 21 | сх | секстиллион | 1 000 000 000 000 000 000 000,00 |

| 8 | 24 | 1.00E+24 | 24 | СПТ | септиллион | 1 000 000 000 000 000 000 000 000,00 |

| 9 | 27 | 1.00E+27 | 27 | октябрь | октиллион | 1 000 000 000 000 000 000 000 000 000,00 |

| 10 | 30 | 1.00E+30 | 30 | нет | ноллион | 1 000 000 000 000 000 000 000 000 000 000,00 |

| 11 | 33 | 1.00E+33 | 33 | декабрь | дециллион | 1 000 000 000 000 000 000 000 000 000 000 000,00 |

| 12 | 36 | 1.00E+36 | 36 | неразрешенный | ундециллион | 1 000 000 000 000 000 000 000 000 000 000 000 000,00 |

| 13 | 39 | 1.00E+39 | 39 | дуод | дуодециллион | 1 000 000 000 000 000 000 000 000 000 000 000 000 000,00 |

| 14 | 42 | 1.00E+42 | 42 | Тред | тредециллион | 1 000 000 000 000 000 000 000 000 000 000 000 000 000 000,00 |

Ограничения нашей работы

Взлом паролей таким способом предполагает, что злоумышленник получил хеш-дайджест одного или нескольких паролей, например, тех, которые были обнаружены при утечке данных паролей на HaveIBeenPwned или совсем недавно на LastPass (см. таблицу паролей здесь )!

Подразумеваемая атака предполагает, что MFA не используется или был обойден. Если вы можете получить доступ для загрузки зашифрованной базы данных, как это произошло с LastPass, вам не придется иметь дело с MFA при последующих попытках.

Эти метрики предполагают, что пароли генерируются случайным образом. Пароли, сгенерированные неслучайным образом, взломать гораздо проще и быстрее, поскольку люди довольно предсказуемы. Таким образом, временные рамки в этих таблицах служат ориентиром для «наилучшего случая». Пароли, которые не были сгенерированы случайным образом, будут взломаны значительно быстрее.

Эти показатели предполагают, что вы используете пароль, который в прошлом не был взломан. Злоумышленники попытаются хешировать все распространенные и взломанные пароли, прежде чем взламывать новые.

Подумайте, насколько масштабной была утечка LastPass. Были украдены секреты 30 миллионов клиентов. Но на момент публикации этой статьи вы не найдете нарушения LastPass, представленного в HaveIBeenPwned. Почему? Потому что кладезь паролей еще не стал достоянием общественности! Представьте себе, сколько украденных секретов и уязвимостей никогда не доходят до дневного света или даже темной сети. Я бы предположил, что сохранение секретов в секрете дает преступникам больше рычагов воздействия и власти, чем их раскрытие.

По умолчанию Hashcat составляет 999 итераций для PBKDF2 SHA-256, но это не отражает то, что используют люди. NIST рекомендует минимум 10 000 итераций, а такие сайты, как LastPass (сейчас), используют 600 000 , а 1password — 650 000 итераций.

Хеширование нескольких комбинаций символов — это всего лишь один шаг к «взлому». Второй шаг — поиск совпадений между хешированными строками и взломанным набором данных хешированных паролей. Мы предполагаем, что этот поиск требует незначительного количества дополнительных вычислений и времени.

Нарушения паролей, которые попали в HaveIBeenPwned, могут не отражать реальность. Возможно, существует предвзятость отбора и выживания, отфильтровывающая случаи до того, как они попадут в поле зрения. Например, в LastPass произошла серьезная и пугающая утечка, но она не отображается в HIBP, поскольку фактические данные не были опубликованы публично. Также может случиться так, что когда люди используют достаточно надежное шифрование, они не утруждают себя обменом или продажей набора данных, потому что никто не будет его покупать или пытаться взломать.

В предыдущих выпусках таблицы мы включали все символы клавиатуры QWERTY, но в этом году мы придерживались набора, общепринятого на большинстве веб-сайтов и генерируемого большинством генераторов паролей ^*%$!&@# . Этот выбор влияет только на самый правый столбец наших таблиц. Другими словами, мы исключили символы, зачеркнутые в следующей таблице:

| Кодирование | Псевдоним | Диапазон символов | Персонажи |

|---|---|---|---|

| ASCII | строчные буквы | аз | 26 |

| ASCII | Верхний регистр | AZ | 26 |

| ASCII | Числа | 0-9 | 10 |

| ASCII | Символы А | ^*%$!&@# | 8 |

Источник: www.hivesystems.com