Как российский хакер slavik водил за нос фсб

МЕНЮ

Искусственный интеллект

Поиск

Регистрация на сайте

Помощь проекту

ТЕМЫ

Новости ИИ

Голосовой помощник

Городские сумасшедшие

ИИ в медицине

ИИ проекты

Искусственные нейросети

Слежка за людьми

Угроза ИИ

Компьютерные науки

Машинное обуч. (Ошибки)

Машинное обучение

Машинный перевод

Реализация ИИ

Реализация нейросетей

Создание беспилотных авто

Трезво про ИИ

Философия ИИ

Генетические алгоритмы

Капсульные нейросети

Основы нейронных сетей

Распознавание лиц

Распознавание образов

Распознавание речи

Техническое зрение

Чат-боты

Авторизация

2018-08-22 19:30

ФБР против Славика. История охоты на главного российского хакера

Кибервойна между США и самым разыскиваемым российским хакером Евгением Богачевым началась весной 2009 года. Тогда ФБР обратило внимание на то, что недавние пропажи денег с банковских счетов ряда компаний ($100 тысяч здесь, $450 тысяч там) объединяет нечто странное: все они были совершены с IP-адресов внутри самих компаний. Как оказалось, компьютеры были заражены популярным в определенных кругах вирусом-трояном Zeus(«Зевс») – незаметным, гибким и эффективным. Кто придумал его, в ФБР не знали: этот человек был известен только по псевдонимам в сети – Slavik, lucky12345 и еще нескольким, которые ничего не говорили о человеке. Каверстори апрельского Wiredрассказывает подробности восьмилетней безуспешной охоты за хакером.

Zeus проникал в компьютер стандартным способом – через фальшивый имейл от Налогового управления США или уведомления от курьерской компании UPS, которые заставляли пользователя перейти по ссылке. В зараженном компьютере хакеры могли делать что хотели – узнавать пароли, PIN, ответы на «секретные» вопросы и многое другое, как только пальцы владельцев касались клавиатуры. Получая таким образом информацию, злоумышленники опустошали счета своих жертв. Кроме того, подцепившие вирус компьютеры можно было объединить в ботнет – сеть из тысяч машин, чьи ресурсы скрытно использовались. Постепенно Zeus стал любимым оружием киберпреступников – чем-то вроде Microsoft Office для онлайн-мошенничества. Его создатель Slavik вел себя в высшей степени профессионально – регулярно выпускал обновления для программы, устраивал бета-тестирование новых функций.

Д

Денежные мулы

В 2009 году, когда ФБР уже наблюдало за деятельностью Slavik, пишет Wired, тот пошел дальше: начал собирать вокруг себя команду хакеров-единомышленников. Ущерб от их работы оказался огромным – все новые и новые случаи кибермошенничества сыпались на следователей, как спелые груши. Когда в сентябре 2009 года ФБР сумело раздобыть переписку членов группировки на русском и украинском (с расшифровкой сленга пришлось попотеть, признаются агенты), они обнаружили упоминания о сотнях жертв. Чтобы *ичить украденное, мошенники пользовались услугами «денежных мулов» – десятков людей, которые ходили по банкам в Нью-Йорке, открывая там счета и снимая определенные суммы через несколько дней за скромный процент; десятки тысяч долларов на счетах возникали из ниоткуда благодаря переводам Славика и его сообщников. Для некоторых «мулов» это занятие стало постоянной работой: один из них рассказал, что отправлялся снимать деньги в 9 утра, заканчивал в 3 часа дня, а вечера проводил на пляже.

Сеть *ьщиков в США была лишь частью общей картины: впоследствии такие же схемы обнаружились в Румынии, Чехии, Великобритании, на Украине и в России. ФБР удалось связать с группой Славика $70–80 млн, присвоенных таким образом, но реальная сумма, по мнению следователей, гораздо больше.

В 2010 году ФБР и Министерство юстиции США определили местонахождение нескольких лидеров преступной группы – это оказался украинский Донецк. Операция по поимке киберглаварей – троих мужчин в возрасте 20 с лишним лет – состоялась осенью; после нее ФБР удалось провести еще 39 арестов по всему миру и нарушить работу сети, но ключевые игроки ускользнули. Slavik, стоявший за всей схемой, так и остался фантомасом – тем, кого никто никогда не видел.

В

Возвращение

Невидимый хакер затаился примерно на год, а затем, осенью 2011-го, независимые эксперты по кибербезопасности начали замечать, что в сети появились новые варианты Zeus. Исходный код программы фактически оказался в открытом доступе, что позволило желающим адаптировать, улучшать и использовать его в своих целях. Но одна из версий отличалась от всех прочих: она была особенно сложной и имела дополнительные механизмы сохранения работоспособности при атаке со стороны. Называлась она GameOver Zeus – «Игра окончена». Специалисты, изучавшие программу, пришли к выводу, что ее контролирует группа очень умелых хакеров под предводительством Славика. Хакер не только вновь вернулся к активной деятельности, но и создал новую преступную группу – Business Club.

Первоначально Business Club работал с банками, причем метил на счета с шести- и семизначными суммами. Хакеры заражали компьютеры GameOver и перехватывали банковские данные и пароли, как только пользователь входил в свой аккаунт онлайн. Со счета снимали все деньги, а чтобы их владелец и сотрудники банка не успели заметить это, на экран выводилось сообщение об ошибке или сбое в работе, который длился несколько дней. С помощью этой схемы за один день 6 ноября 2012 года, пишет Wired, на изумленных глазах ФБР злоумышленники украли $6,9 млн одной транзакцией. Скрыть такие огромные суммы с помощью *ьщиков в Бруклине уже было невозможно, и вместо этого хакеры прятали денежные переводы внутри самой банковской системы – в триллионных потоках легальных транзакций. Это, признают эксперты, стало революцией в организованной преступности: хакерам не нужно было даже приближаться к стране, из которой они выводили деньги.

Помимо банков, злоумышленники не брезговали любыми суммами, большими и маленькими, лежащими на чьих угодно счетах – некоммерческих организаций, компаний и даже частных лиц. Именно группа Славика ввела в практику кибершантаж, который процветает по сей день: хакеры заражают сторонние компьютеры программой, которая делает невозможным доступ к хранящимся на них файлам, и требуют с владельцев выкуп за снятие блокировки. Размер выкупа был сравнительно небольшим, в среднем $500, но за счет массовости схема приносила неплохой доход. В ноябре 2013 года даже полицейский участок в штате Массачусетс вынужден был заплатить $750 в биткоинах, о которых до этого, как признался местный полицейский, «мы даже не слышали никогда». По оценке компании Dell SecureWorks, в 2013 году конкретной программой CryptoLocker для шантажа были заражены 250 тысяч компьютеров по всему миру.

Остановить Business Club пытались многие: с 2011 по 2013 год коммерческие и некоммерческие специалисты по кибербезопасности (включая антикриминальное подразделение Microsoft) предприняли несколько попыток, которые, однако, не увенчались успехом. Во время одной из операций против GameOver европейские расследователи почти сумели взять вирус под контроль, но оказалось, что у программы был резервный уровень защиты, который программисты не учли. Крестовый поход против сети Славика вновь провалился. Именно тогда европейские специалисты решили объединиться с ФБР.

Глобальная операция

После неудачи с украинскими хакерами ФБР расстроилось, но не забыло. Отдел ведомства по борьбе с киберпреступностью в Питтсбурге следил за успехами GameOver около года, когда с его руководителем Китом Муларски связались независимые эксперты по безопасности. Обычно Бюро не сотрудничает с частным сектором и не делится информацией, но цель – свалить ботнет разошедшегося Slavik – требовала исключений. Работа шла по трем направлениям. Во-первых, необходимо было установить, кто управлял GameOver и кому в будущем предъявлять обвинение – спустя год пристального наблюдения за Business Club у агентов не было ни одного имени. Во-вторых, следовало найти способ одолеть цифровую инфраструктуру вируса. И наконец, нужно было вывести из строя физическую инфраструктуру – добиться решений суда для отключения серверов в самых разных точках земного шара. Параллельно необходимо было, чтобы частные компании обновили свои антивирусные программы и прочее ПО, чтобы восстановить зараженные компьютеры, как только это станет возможно. Словом, команда Муларски начала собирать международный отряд для победы над хакерами, в который вошли специалисты из Великобритании, Швейцарии, Украины, Люксембурга и дюжины других стран, а также эксперты из Microsoft, McAfee, Dell SecureWorks и других профильных компаний.

Постепенно отряд начал понимать, как работает Business Club. Выяснилось, что в группу входит около 50 киберпреступников, каждый из которых оплатил вступительный взнос, чтобы получить возможность контролировать GameOver. Сеть опиралась на два британских сайта. Судя по логам, которые удалось раздобыть расследователям, группа состояла из действительно высококлассных профессионалов. Через несколько месяцев после начала объединенного расследования эксперты из голландской компании Fox-IT напали на важный след: они смогли отследить на британском сервере электронный адрес, который Slavik использовал для управления сайтами Business Club, а затем сумели сопоставить адрес с аккаунтом в одной из российских соцсетей, который наконец дал имя: Евгений Михайлович Богачев. Только недели спустя расследователи поняли, что Богачев и есть тот, за кем они охотятся, – призрак, создавший Zeus и Business Club. Так выяснилось, что Slavik – это тридцатилетний мужчина, живущий в Анапе, у которого были жена, дочь и кот.

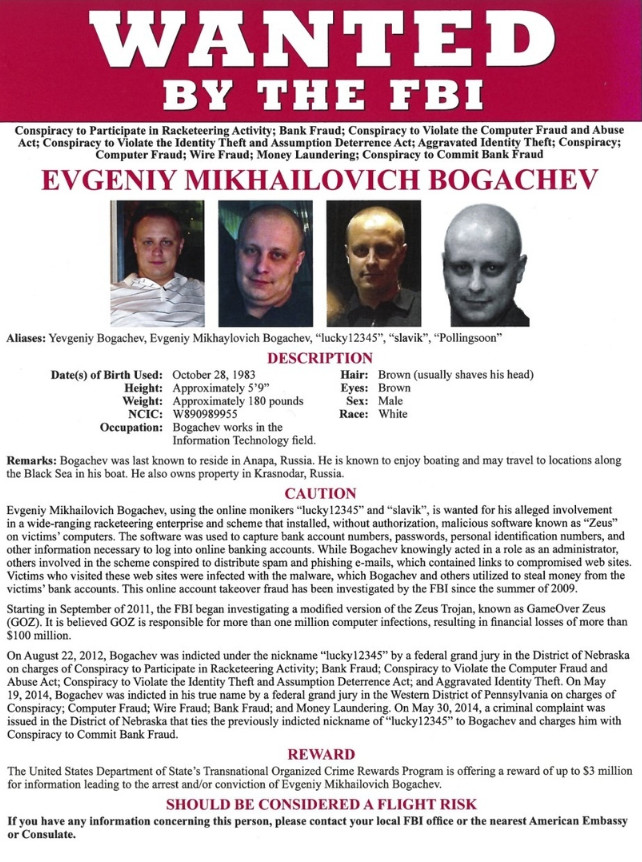

Плакат ФБР с фотографией Евгения Богачева и обещанием вознаграждения $3 млн. Фото: Reuters

В процессе расследования эксперты также обнаружили, что GameOver был не только вирусом для кражи паролей к банковским аккаунтам, но и сложнейшим инструментом для сбора разведывательных данных – кто-то, используя программу, искал на зараженных компьютерах информацию о грузинской службе разведки, турецкой полиции, сирийском конфликте, российских поставках оружия. Доступ к этому инструментарию, судя по всему, имел только Богачев. Команда специалистов не смогла выявить прямой связи между хакером и российскими государственными структурами, но предположила, что он работает на российскую разведку: сразу после вторжения в Крым часть ботнета принялась искать засекреченные файлы Украины. По мнению экспертов, Slavik мог начать сотрудничать со спецслужбами в 2010 году, когда симулировал отход от дел, – возможно, в обмен на свободу.

А

Атака

К концу весны 2014-го, после года подготовки, команда борцов с киберпреступностью была готова начать атаку на организацию Славика. Операцию назначили на 30 мая, проинформировав о ней Белый дом. Атака началась в пятницу (причем компания McAfee умудрилась еще до старта разместить на своем сайте объявление в духе «берегись, CryptoLocker и Zeus, игра окончена») и завершилась только спустя 60 часов, в воскресенье вечером. Объединенная команда в Питтсбурге праздновала победу, Slavik перестал пытаться реанимировать свою сеть. На следующий день, 2 июня 2014 года, ФБР и Министерство юстиции США предъявили Богачеву заочное обвинение по 14 пунктам.

В 2015 году ФБР объявило, что готово выплатить за информацию, ведущую к поимке Евгения Богачева, рекордную сумму – $3 млн. Это максимальная награда, когда-либо назначавшаяся за киберпреступника. В конце декабря 2016 года СШАвключилиБогачева в санкционный список. Несмотря на все это, хакер остается на свободе и вне зоны досягаемости ФБР и Госдепартамента. Хотя агенты в Питтсбурге продолжают по крупицам собирать намеки на то, где он может находиться и чем заниматься, местоположение Славика неизвестно; в профиле Богачева на сайте ФБР указано, что он «может путешествовать на катере вдоль берега Черного моря». Главные вопросы, касающиеся этого человека, – каковы его отношения с российскими спецслужбами, сколько денег он присвоил – остаются без ответа. На сайте американского казначейства говорится, что «Богачев и его сообщники ответственны за кражу более $100 млн у финансовых учреждений и государственных агентств США»; в действительности сумма, скорее всего, больше, а круг пострадавших – шире.

Тем временем дело самого разыскиваемого российского хакера продолжает жить. Тактики, которые Slavik использовал одним из первых, стали массовыми, отмечает Wired, распространение злокачественных программ набирает обороты. Сегодняшние ботнеты – например, Mirai, сеть зараженных девайсов интернета вещей – даже опаснее созданий Богачева.

Источник: pikabu.ru